BackTrack 5 Wireless Penetration Testing 한국어판 [백트랙 5로 시작하는 무선 해킹]

- 원서명BackTrack 5 Wireless Penetration Testing Beginner's Guide (ISBN 9781849515580)

- 지은이비벡 라마찬드란

- 옮긴이민병호

- ISBN : 9788960772397

- 25,000원

- 2011년 10월 24일 펴냄 (절판)

- 페이퍼백 | 224쪽 | 188*235mm

- 시리즈 : 해킹과 보안, acorn+PACKT

판매처

- 현재 이 도서는 구매할 수 없습니다.

책 소개

고급 식당에서 친구에게 자랑하고 싶은 마음으로 무선 랜(와이파이)을 이용해서 페이스북에 사진 한 장 올린 것뿐인데 다음 날 자신의 페이스북 계정이 해킹됐다면 어떤 기분일까? 『BackTrack 5 Wireless Penetration Testing 한국어판: 백트랙 5로 시작하는 무선 해킹』은 어디서나 편리하게 이용할 수 있는 무선 랜이 이런 공격에 얼마나 취약할 수 있는지 자세히 다룬다. 업무상 무선 랜의 보안을 점검해야 하는 사람은 물론이고 집과 사무실의 무선 랜 환경을 안전하게 보호하고 싶은 사람이라면 반드시 이 책을 읽어보기 바란다.

소개

실습 예제를 따라하며 바로 시작하는 백트랙 5를 이용한 무선 해킹 & 보안 가이드

『BackTrack 5 Wireless Penetration Testing 한국어판』은 와이파이 보안을 깊게 다룬 기술서다. 단순히 공개 툴을 이용한 공격 방법만 다루는 게 아니라 다양한 공격의 동작 원리를 완벽히 이해할 수 있게 설명한다. 실전 예제를 이용해서 다양한 무선 보안 테스트 방법을 배울 수 있을 뿐만 아니라 흥미로운 실습을 따라하다 보면 어느새 고급 무선 공격을 다루는 예제까지 이해할 수 있게 된다.

BackTrack 5 R3 버전 다운로드 링크: http://bit.ly/1mDUX64

이 책에서 다루는 내용

■ 와이파이(Wi-Fi) 실습 환경 구축

■ WEP/WPA/WPA2 암호화 기법 크랙

■ 로그 액세스 포인트, 이블 트윈, DoS 공격, 중간자 공격을 이용한 무선 랜 인프라 공격

■ PEAP이나 EAP-TTLS를 사용하는 WPA 기업 방식의 공격

■ 허니팟, 가짜 핫스팟, 카페 라테, 히어테 공격을 이용한 무선 클라이언트 공격

■ 와이파이 침투 테스트 수행 방법론

이 책의 대상 독자

이 책은 비록 기본 가이드지만 아마추어에서 무선 보안 전문가까지 모든 수준의 사용자가 읽을 수 있게 구성했다. 모든 무선 랜 사용자를 위한 내용도 있다. 책의 전반부에서는 간단한 공격을 설명하지만 뒤로 갈수록 복잡한 공격을 다루며 마지막 부분에서는 최신 공격과 기술을 논한다. 공격 기술은 모두 실습 데모를 이용해서 설명하기 때문에 모든 수준의 사용자가 쉽게 따라할 수 있다. 무선 랜을 대상으로 수행할 수 있는 다양한 공격을 주로 다루지만 책의 궁극적인 목적은 무선 침투 테스터가 되는 데 필요한 내용을 교육하는 것이다. 숙련된 침투 테스터라면 모든 공격을 이해하고 있다가 클라이언트가 요청할 때 바로 보여줄 수 있어야 한다.

이 책의 구성

1장. 무선 실습 환경 구축에서는 책에서 다룰 다양한 예제를 소개한다. 예제를 직접 따라 해보려면 무선 실습 환경을 구축해야 한다. 특히 쉽게 구할 수 있는 하드웨어와 오픈 소스 소프트웨어를 사용해서 무선 테스트 실습 환경을 어떻게 구축하는지 중점적으로 알아본다. 우선 무선 랜 카드, 안테나, 액세스 포인트, 기타 와이파이 기능이 탑재된 장치 등 하드웨어적으로 필요한 사항을 설명하고 운영체제, 와이파이 드라이버, 보안 툴 등의 소프트웨어 요구 사항을 살펴본다. 끝으로 테스트 베드를 만들고 다양한 무선 설정을 시험한다.

2장. 무선 랜의 근본적인 취약점에서는 무선 네트워크가 근본적으로 취약할 수밖에 없는 원인인 설계상의 결점을 주로 다룬다. 네트워크 분석기인 와이어샤크를 이용해서 802.11 WLAN 프로토콜을 간단히 살펴본다. 툴을 이용해서 직접 확인함으로써 무선 랜 프로토콜이 어떻게 동작하는지 실질적으로 이해할 수 있다. 특히 관리, 제어, 데이터 프레임을 분석해보면 클라이언트와 액세스 포인트 사이의 통신이 패킷 수준에서 어떻게 동작하는지 알 수 있다. 무선 네트워크에서의 패킷 인젝션과 패킷 스니핑도 다루며, 이 역시 몇 가지 툴을 이용해서 실질적인 동작 원리를 알아본다.

3장. 무선 랜 인증 우회에서는 무선 랜 인증 기법을 깰 수 있는 방법을 배운다! 공개와 공유 키 인증 방식을 무력화할 수 있는 방법을 단계적으로 알아본다. 또 무선 패킷을 분석해서 네트워크에 어떤 인증 기법이 사용 중인지 알아낼 수 있게 된다. 숨겨진 SSID와 맥 필터링을 사용하는 네트워크에 침투하는 방법도 다룬다. 이 두 가지 기법은 다수의 네트워크 관리자가 무선 네트워크의 은닉성을 높이고 침투하기 어렵게 만들 목적으로 적용하지만 매우 간단히 우회할 수 있다.

4장. 무선 랜 암호화의 결점에서는 무선 랜 프로토콜에서 가장 취약한 부분 중 하나인 암호화 기법(WEP, WPA, WPA2)을 다룬다. 지난 10년 간 여러 해커가 무선 랜암호화 기법에서 다양한 결점을 발견한 후 이를 깨고 데이터를 복호화할 수 있는 소프트웨어를 개발하고 공개했다. WPA/WPA2는 설계상 안전하긴 하지만 사용자가 잘못 설정하면 공격자가 쉽게 공격할 수 있는 보안 취약점이 발생할 수 있다. 4장에서는 암호화 기법의 취약점을 살펴보고 이를 크랙할 수 있는 실습 데모도 다룬다.

5장. 무선 랜 인프라 공격에서는 논의의 초점을 무선 랜 인프라의 취약점으로 옮긴다. 설정과 설계상의 문제 때문에 발생하는 발생하는 취약점을 알아본다. 액세스포인트 맥 스푸핑, 비트 플리핑과 재전송 공격, 로그 액세스 포인트, 퍼징, 서비스 거부 등의 공격도 실제 데모를 이용해 설명한다. 5장을 읽고 나면 무선 랜 인프라를 대상으로 하는 침투 테스트를 어떻게 수행해야 하는지 명확히 알게 될 것이다.

6장. 클라이언트 공격은 여태껏 무선 클라이언트의 보안은 전혀 걱정할 필요가 없다고 믿고 있는 사람에게 경종을 울리는 장이다! 대부분의 사람이 무선 랜 보안을 고려할 때 클라이언트는 고려 사항에서 제외한다. 6장에서는 무선 랜 침투 테스트에서 클라이언트가 액세스 포인트 만큼 중요한 이유를 알아본다. 오결합, 카페 라테, 결합 해제, 애드혹 연결, 퍼징, 허니팟 등의 클라이언트 공격을 사용해서 보안을 어떻게 무력화하는지 배운다.

7장. 고급 무선 랜 공격에서는 이제까지 다룬 기본적인 인프라와 클라이언트 공격을 기반으로 고급 공격 기법을 살펴본다. 보통 여러 개의 기본 공격을 결합해서 좀 더 어려운 침투 시나리오를 해결한다. 무선 장치 핑거프린팅, 무선 중간자 공격, 무선 침입 탐지 시스템과 무선 침입 차단 시스템 우회, 독자적인 프로토콜을 사용하는 로그 액세스 포인트 등의 공격 기법을 다룬다. 7장에서 다루는 공격은 현업에서도 무선 공격의 최첨단 기술로 평가받는 것들이다.

8장. WPA-기업 방식과 래디어스 공격에서는 WPA-기업 방식과 래디어스 서버를 대상으로 하는 고급 공격을 소개함으로써 독자 여러분의 수준을 한 단계 더 발전시킨다. 8장의 내용은 보안 목적으로 WPA-기업 방식과 래디어스 인증을 사용하는 대기업의 네트워크를 침투 테스트해야 할 때 매우 유용하며 현업에서 사용할 수 있는 가장 고급 와이파이 공격 기술 중 하나다.

9장. 무선 랜 침투 테스트 방법론에서는 8장까지 배운 내용을 바탕으로, 무선 침투 테스트를 체계적으로 수행하는 방법을 다룬다. 계획, 발견, 공격, 보고의 네 가지 침투 테스트 단계를 살펴보고 이를 무선 침투 테스트에 적용해본다. 무선 침투 테스트 후에 권고 사항과 베스트 프랙티스를 어떻게 제안해야 하는지도 알아본다.

부록 A. 결론과 전하는 말에서는 책을 마무리하면서 독자 여러분이 읽고 연구할 만한 내용을 소개한다.

목차

목차

- 1장. 무선 실습 환경 구축

- 하드웨어 요구 사항

- 소프트웨어 요구 사항

- 백트랙 설치

- 실습 예제 | 백트랙 설치

- 액세스 포인트 설정

- 실습 예제 | 액세스 포인트 설정

- 무선 랜 카드 설정

- 실습 예제 | 무선 랜 카드 설정

- 액세스 포인트에 연결

- 실습 예제 | 무선 랜 카드 설정

- 요약

- 2장. 무선 랜의 근본적인 취약점

- 무선 랜의 프레임

- 실습 예제 | 모니터 모드 인터페이스 생성

- 실습 예제 | 무선 패킷 스니핑

- 실습 예제 | 관리, 제어, 데이터 프레임 분석

- 실습 예제 | 데이터 패킷 스니핑

- 실습 예제 | 패킷 인젝션

- 무선 랜 스니핑과 인젝션 시 주의해야 할 사항

- 실습 예제 | 채널 설정과 채널 호핑

- 무선 네트워크에서의 규제 도메인

- 실습 예제 | 알파 무선 랜 카드를 이용한 실습

- 요약

- 무선 랜의 프레임

- 3장. 무선 랜 인증 우회

- 실습 예제 | 숨겨진 SSID 알아내기

- 맥 필터링

- 실습 예제 | 맥 필터링 우회

- 공개 인증

- 실습 예제 | 공개 인증 우회

- 공유 키 인증

- 실습 예제 | 공유 인증 우회

- 요약

- 무선 랜 암호화

- WEP 암호화

- 실습 예제 | WEP 크랙

- WPA/WPA2

- 실습 예제 | 취약한 WPA-PSK 암호 크랙

- WPA/WPA2 PSK 크랙 가속화

- 실습 예제 | 크랙 과정 가속화

- WEP와 WPA 패킷 복호화

- 실습 예제 | WEP와 WPA 패킷 복호화

- WEP와 WPA 네트워크로의 연결

- 실습 예제 | WEP 네트워크로의 연결

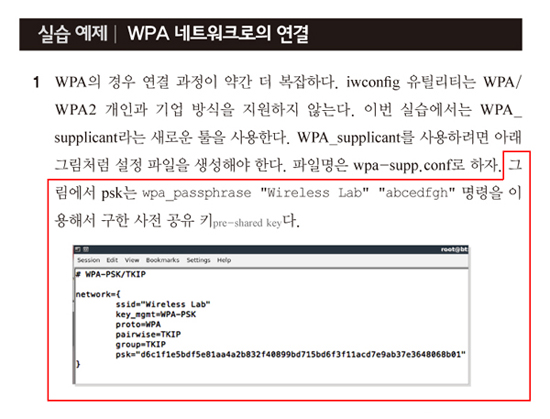

- 실습 예제 | WPA 네트워크로의 연결

- 요약

- 실습 예제 | 액세스 포인트의 기본 계정 크랙

- 실습 예제 | 인증 해제 DoS 공격

- 실습 예제 | 이블 트윈과 맥 스푸핑

- 실습 예제 | 로그 액세스 포인트

- 허니팟과 오결합 공격

- 해커는 다음의 두 가지를 수행할 수 있다.

- 실습 예제 | 오결합 공격 수행

- 카페 라테 공격

- 실습 예제 | 카페 라테 공격

- 인증 해제와 결합 해제 공격

- 실습 예제 | 클라이언트 인증 해제

- 히어테 공격

- 실습 예제 | 히어테 공격을 이용한 WEP 크랙

- AP가 필요 없는 WPA 개인 방식의 크랙

- 실습 예제 | AP가 필요 없는 WPA 크랙

- 요약

- 중간자 공격

- 실습 예제 | 중간자 공격

- 중간자 공격을 이용한 무선 도청

- 실습 예제 | 무선 도청

- 무선 세션 하이재킹

- 실습 예제 | 무선 세션 하이재킹

- 클라이언트의 보안 설정 탐색

- 실습 예제 | 무선 보안 프로필 탐색

- 요약

- 프리래디어스-WPE 구축

- 실습 예제 | 프리래디어스-WPE를 이용한 AP 구축

- PEAP 공격

- 실습 예제 | PEAP 크랙

- EAP-TTLS 공격

- 실습 예제 | EAP-TTLS 크랙

- 기업용 보안 베스트 프랙티스

- 요약

- 무선 침투 테스트

- 계획

- 발견

- 실습 예제 | 무선 장치 탐색

- 공격

- 로그 액세스 포인트 탐색

- 실습 예제 | 로그 액세스 포인트 탐색

- 비인가 클라이언트 탐색

- 실습 예제 | 비인가 클라이언트

- 암호 크랙

- 실습 예제 | WPA 크랙

- 클라이언트 장악

- 로그 액세스 포인트 탐색

- 보고

- 요약