크라임웨어 [쥐도 새도 모르게 일어나는 해킹 범죄의 비밀]

- 원서명Crimeware: Understanding New Attacks and Defenses (ISBN 9780321501950)

- 지은이마커스 야콥슨, 줄피카 람잔

- 옮긴이민병호, 김수정

- ISBN : 9788960771055

- 35,000원

- 2009년 10월 30일 펴냄 (절판)

- 페이퍼백 | 696쪽 | 188*250mm

- 시리즈 : 해킹과 보안

판매처

- 현재 이 도서는 구매할 수 없습니다.

책 소개

[ 소개 ]

“최근 5년 동안 온라인 보안 분야에서, 불법으로 얻어 낸 개인 정보와 자료를 거래하는 범죄 시장은 무시무시할 정도로 빠르게 성장했다. 이 책은 공격자가 바로 행동에 옮길지 모르는 새로운 공격 기술과 툴을 다룬다.”

“이 책은 우리가 직면한 최신 인터넷 보안 위협을 매우 포괄적으로 분석한다. 중요 이슈는 물론, 곧 맞닥뜨리게 될 문제도 예측해 크라임웨어와 관련된 근본적인 문제는 무엇인지 제시한다. 인터넷 보안과 관련된 사람이라면 반드시 읽어야 할 책이다.”

온라인 강도들은 ‘크라임웨어’라 불리는 아주 위험한 무기를 사용해서 타인의 기밀 정보와 소중한 재산을 약탈한다. 인터넷 상에서 사용자 정보를 다루는 기업, 조직, 개인의 수가 점차 늘어나는 추세이므로, 온라인 위협을 이해하고 사전에 방지하는 일이 매우 시급하다.

『크라임웨어』는 보안 전문가, 기술 관리자, 학생, 연구원이 크라임웨어 위협을 자세하게 이해하고, 피해를 줄이는 데 매우 큰 도움을 주며, 핵심 보안 원칙, 기술, 대응책 등을 파악해 날로 발전해 나가는 공격 기술에 효과적으로 맞설 수 있는 지식을 얻을 수 있는 책이다.

저자인 보안 전문가 마커스 야콥슨과 줄피카 람잔은 보안 업계의 핵심 인물들과 함께 작업했다. 모든 저자가 크라임웨어의 동작 원리부터, 크라임웨어를 탐지하는 방법, 크라임웨어 공격으로 인해 소중한 기밀 정보를 뺏기기 전에 방어벽을 튼튼히 하는 방법까지, 독자가 이해하기 쉽게 저술했다.

각 장마다 모두 다른 주제를 다루며, 크라임웨어의 기본 개념부터 연구실에서만 알 수 있는 상세 기술까지 주제를 다루는 깊이 또한 매우 다양하다.

[ 이 책에서 다루는 내용 ]

▶ 루트 킷, 봇 네트워크, 스파이웨어, 애드웨어, 부정 클릭 등 최신 보안 위협

▶ 다양한 크라임웨어 위협 간의 상호작용

▶ 보안 위협이 야기하는 사회, 정치, 법적인 문제점 분석

▶ 크라임웨어 공격을 탐지하고 막아내는 중요 대응책

▶ 보안 위협 기술 예측과 효과적인 방어책 제시

목차

목차

- 1장 크라임웨어 개괄

- 1.1 소개

- 1.1.1 기밀 정보 도난

- 1.1.2 크라임웨어 범위

- 1.1.3 크라임웨어 전파

- 1.2 크라임웨어 유포

- 1.3 크라임웨어 위협 모델과 분류

- 1.4 다양한 크라임웨어

- 1.4.1 키로거와 스크린 스크레이퍼

- 1.4.2 메일 리다이렉터와 인스턴트 메신저 리다이렉터

- 1.4.3 세션 하이재커

- 1.4.4 웹 트로이목마

- 1.4.5 거래 생성기

- 1.4.6 시스템 재설정 공격

- 1.4.7 데이터 절도

- 1.4.8 중간자 공격

- 1.4.9 루트킷

- 1.5 크라임웨어 배포

- 1.5.1 첨부파일

- 1.5.2 P2P 네트워크

- 1.5.3 피기배킹

- 1.5.4 인터넷 웜

- 1.5.5 웹 브라우저 공격

- 1.5.6 서버 침투

- 1.5.7 제휴 마케팅

- 1.6 감염과 절도 지점, 초크포인트, 대응책

- 1.7 크라임웨어 설치

- 1.8 크라임웨어 사용

- 1.8.1 정보 절도

- 1.8.2 스팸 전송

- 1.8.3 서비스 거부 공격

- 1.8.4 부정 클릭

- 1.8.5 데이터 몸값 요구

- 1.8.6 정보 수집

- 1.9 나머지 장의 구성

- 후기

- 2장 오류의 종류

- 2.1 골칫거리 삼형제

- 2.1.1 연결성

- 2.1.2 복잡도

- 2.1.3 확장성

- 2.2 치명적인 7대 오류과

- 2.2.1 단순성에 대해: 7 ± 2

- 2.3 종

- 2.4 오류과와 종 정리

- 2.4.1 완전한 예

- 2.4.2 개발 능력 향상

- 3장 P2P 네트워크

- 3.1 P2P 네트워크 내 악성 프로그램

- 3.1.1 소개

- 3.1.2 데이터 수집

- 3.1.3 악성 프로그램 확산

- 3.1.4 악성 프로그램 필터링

- 3.1.5 단일 기준 필터

- 3.1.6 네트워크 간 단일 기준 필터

- 3.1.7 복합 필터

- 결론

- 3.2 사람을 통해 전파되는 크라임웨어

- 3.2.1 문제

- 3.2.2 감염 경로

- 3.2.3 사례 연구: 서명된 애플릿

- 4장 휴대장치용 크라임웨어

- 4.1 USB 드라이브를 통한 전파

- 4.1.1 예: 윈도우 암호 훔치기

- 4.1.2 예: 그밖의 USB 드라이브 공격

- 4.1.3 DMA 취약점

- 4.1.4 위험 측정

- 4.1.5 대응책

- 4.2 RFID 크라임웨어

- 4.2.1 RFID

- 4.2.2 RFID 보안 문제

- 4.2.3 RFID 크라임웨어 유형

- 4.2.4 대응책과 기타 고려사항

- 4.3 모바일 크라임웨어

- 5장 펌웨어용 크라임웨어

- 5.1 펌웨어 갱신에 의한 전파

- 5.1.1 임베디드 제어 시스템: 유비쿼터스와 빠른 변화

- 5.1.2 가정용 무선 AP 사례

- 5.1.3 라우터 펌웨어 설정과 업그레이드

- 5.1.4 표준 보안 기법

- 5.1.5 취약한 보안 설정이 법이다

- 5.1.6 공격

- 5.1.7 공격 경로

- 5.1.8 대응책

- 5.2 와이파이 악성 프로그램 전염 모델링

- 5.2.1 기본적인 방법론

- 5.2.2 연구 개요

- 5.2.3 라우터 감염

- 5.2.4 감염 네트워크

- 5.2.5 전염 모델

- 5.2.6 인공적인 전염 확산

- 5.2.7 추가 사항

- 6장 브라우저용 크라임웨어

- 6.1 거래 생성기: 웹 세계의 루트킷

- 6.1.1 거래 생성기 구현

- 6.1.2 은닉형 거래 생성기

- 6.1.3 대응책

- 결론

- 6.2 드라이브 바이 파밍

- 6.2.1 드라이브 바이 파밍 공격 과정

- 6.2.2 관련 연구

- 6.2.3 공격 세부사항

- 6.2.4 그 밖의 내용

- 6.2.5 대응책

- 결론

- 6.3 자바스크립트를 사용한 부정 클릭

- 6.3.1 용어 정의

- 6.3.2 구성요소

- 6.3.3 악성광고 공격 구현

- 6.3.4 공격 은닉

- 6.3.5 사용자가 악성 사이트에 방문하는 이유는 무엇일까?

- 6.3.6 공격 탐지와 차단

- 6.3.7 간단한 경제적 분석

- 6.3.8 결론

- 7장 봇 네트워크

- 7.1 봇넷 소개

- 7.1.1 봇넷 문제 측정의 어려움

- 7.1.2 봇넷 크기 측정

- 7.2 봇넷의 네트워크적 특징

- 7.2.1 봇넷 통신의 특징

- 7.2.2 통신 프로토콜

- 7.2.3 네트워크 수준 유연성

- 7.3 봇의 소프트웨어적 특정

- 7.3.1 일반적인 소프트웨어 기능

- 7.3.2 감염 상태를 유지하기 위한 기술

- 7.3.3 봇넷의 활용 분야

- 7.4 웹 봇과 봇넷의 전망

- 7.4.1 봇넷 2.0: 브라우저 기반 봇

- 7.4.2 봇넷의 미래

- 7.5 대응책

- 결론

- 8장 루트킷

- 8.1 루트킷이란?

- 8.2 루트킷의 역사

- 8.3 사용자 모드 윈도우 루트킷

- 8.3.1 타겟 프로세스에 루트킷 로딩하기

- 8.3.2 실행 경로 수정하기

- 8.4 커널 모드 루트킷 기술

- 8.4.1 인터럽트 디스크립터 테이블 후킹

- 8.4.2 시스템 호출 후킹

- 8.4.3 시스템 서비스 디스크립터 테이블 후킹

- 8.4.4 스레드 기반 SSDT 후킹

- 8.4.5 시스템 호출 코드 패치

- 8.4.6 계층화 드라이버

- 8.4.7 IRP 패치

- 8.4.8 커널 객체 직접 변경

- 8.4.9 스케줄러에게 스레드 숨기기

- 8.4.10 가상 메모리 접근 리다이렉션하기

- 8.4.11 SCM 없이 커널 드라이버 로딩

- 8.5 리눅스 루트킷

- 8.5.1 실행파일 교체 루트킷

- 8.5.2 로딩 가능한 커널 모듈 루트킷

- 8.5.3 실행시간 커널 패치 루트킷

- 8.5.4 VFS 루트킷

- 8.6 바이오스 루트킷

- 8.7 PCI 루트킷

- 8.8 가상 기계 기반 루트킷

- 8.8.1 소프트웨어 기반 VMBR

- 8.8.2 하드웨어 보조 VMBR

- 8.9 루트킷 방어

- 8.9.1 루트킷 차단

- 8.9.2 루트킷 탐지

- 9장 가상 세계와 사기

- 9.1 소개

- 9.1.1 사기와 게임

- 9.1.2 속임수와 게임

- 9.2 사기 행각의 무대 MMOG

- 9.2.1 MMOG의 기능적 측면

- 9.2.2 MMOG의 구조적 측면

- 9.3 전자 사기

- 9.3.1 피싱과 파밍

- 9.3.2 속임수 애플리케이션

- 9.4 MMOG에서의 사기

- 9.4.1 MMOG용 확장 보안 모델

- 9.4.2 MMOG 보안 가이드라인

- 9.4.3 대응책

- 결론

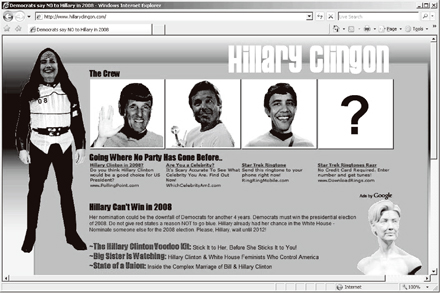

- 10장 사이버범죄와 정치

- 10.1 도메인 네임 악용

- 10.1.1 배경지식

- 10.1.2 2008년 연방 선거에서의 도메인 투기

- 10.1.3 도메인 파킹

- 10.1.4 악의적 의도

- 10.2 선거 본부를 타겟으로 하는 피싱

- 10.2.1 이익을 노린 피싱

- 10.3 악성 코드와 보안 위험 요소

- 10.3.1 애드웨어

- 10.3.2 스파이웨어

- 10.3.3 악성 코드: 키로거와 크라임웨어

- 10.4 서비스 거부 공격

- 10.5 인지적 선거 해킹

- 10.6 공공의 유권자 정보 제공자: FEC 데이터베이스

- 10.7 음성 통신 가로채기

- 결론

- 후기

- 11장 온라인 광고 사기

- 11.1 온라인 광고의 역사

- 11.2 수익 모델

- 11.2.1 광고 노출 기반 모델

- 11.2.2 클릭 기반 모델

- 11.2.3 행위 기반 모델

- 11.2.4 신디케이션

- 11.2.5 참조 거래

- 11.3 스팸 유형

- 11.3.1 노출 스팸

- 11.3.2 클릭 스팸

- 11.3.3 변환 스팸

- 11.4 공격 형태

- 11.4.1 사람에 의한 클릭

- 11.4.2 로봇에 의한 클릭

- 11.5 대응책

- 11.5.1 방지

- 11.5.2 탐지

- 11.5.3 봉쇄

- 11.6 부정 클릭 감사

- 11.6.1 지표의 기밀성

- 11.6.2 데이터 제약

- 11.6.3 프라이버시

- 11.7 부정 클릭의 경제적인 측면

- 결론

- 후기

- 12장 크라임웨어 비즈니스 모델

- 12.1 크라임웨어 비즈니스

- 12.1.1 서론

- 12.1.2 애드웨어

- 12.1.3 스파이웨어와 트로이

- 12.1.4 봇과 봇넷

- 결론

- 12.2 애드웨어 자세히 알아보기

- 12.2.1 온라인 광고 플랫폼

- 12.2.2 광고의 악의적인 면

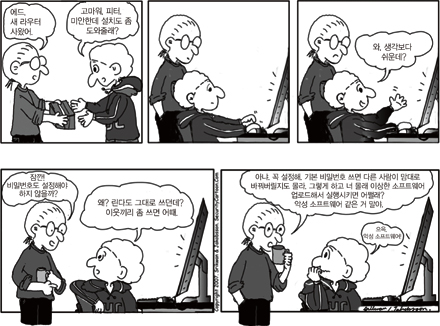

- 13장 보안 교육의 방향

- 13.1 왜 교육이 중요한가?

- 13.1.1 교육의 역할

- 13.1.2 보안 교육이 어려운 이유

- 13.1.3 기존 교육 방식

- 13.1.4 기존 교육 방식의 문제점

- 13.1.5 교육 목표

- 13.2 사례 연구: 만화를 통한 교육

- 결론

- 14장 은닉형 악성 코드와 관련 법

- 14.1 서론

- 14.2 은닉형 악성 코드의 특징

- 14.2.1 은닉형 악성 다운로드, 설치, 혹은 작동

- 14.2.2 위장과 흉내

- 14.2.3 개인 데이터 수집과 전송

- 14.2.4 컴퓨터 작동과의 인터페이스

- 14.2.5 은닉형 악성 소프트웨어의 참을성

- 14.2.6 은닉형 악성 소프트웨어의 또 다른 악행

- 14.2.7 가로챈 정보 악용

- 14.3 주요 관계 법령

- 14.3.1 컴퓨터 사기 및 방지 법안

- 14.3.2 연방 통상 위원회 법안

- 14.3.3 동산 점유 방해 금지 청구

- 14.3.4 안티스파이웨어에 대한 연방 주 법안

- 14.4 부수적인 관련 법안

- 14.4.1 전자통신사생활보호법

- 14.4.2 CAN-SPAM 법

- 14.4.3 지적재산권법

- 14.4.4 명의도용사기방지법

- 14.4.5 통화기록불법취득 법

- 14.4.6 절도법

- 결론

- 15장 크라임웨어와 신뢰컴퓨팅

- 15.1 서론

- 15.2 공격 해부

- 15.3 크라임웨어와 신뢰컴퓨팅의 전쟁

- 15.3.1 무결성 측정과 스토리지

- 15.3.2 검증

- 15.3.3 보호 스토리지: 바인딩과 봉인

- 15.3.4 보안 부트

- 15.3.5 하드웨어적 격리

- 15.3.6 신뢰컴퓨팅은 만병 통치약?

- 15.4 사례 연구

- 15.4.1 신용 카드 거래 보호

- 15.4.2 컨텐츠 보호

- 결론

- 16장 방어 기술

- 16.1 케이스 스터디: 스파이웨어 심층 방어

- 16.1.1 서론

- 16.1.2 패킷 백신

- 16.1.3 AGIS

- 16.1.4 스파이쉴드

- 결론

- 16.2 크라임웨어 저항 인증

- 16.2.1 서론

- 16.2.2 기존의 크라임웨어 저항 방식

- 16.2.3 선호도 근거 개인 정보 확인 질문

- 16.2.4 바람직한 개인 정보 확인 질문

- 16.2.5 좋은 질문 찾기

- 16.2.6 오류율 결정

- 16.2.7 질문과 엔트로피

- 결론

- 16.3 크라임웨어 방어 메커니즘으로 활약하는 가상 머신

- 17장 크라임웨어의 미래

- 17.1 크라임웨어, 테러웨어, 반달웨어, 랜섬웨어

- 17.2 새로운 애플리케이션과 플랫폼

- 17.2.1 평판 시스템, 경매 사이트와 도박 애플리케이션

- 17.2.2 전화, 자동차와 착용식 컴퓨터

- 17.3 소셜 네트워크를 이용한 공격

- 17.4 인터넷의 새로운 용도: 인프라스트럭처 제어

- 17.5 크라임웨어의 향후 전망

- 17.6 지식정보사회의 발전: 점점 더 약해지고 있지는 않은가?

관련 블로그 글

쥐도 새도 모르게 일어나는 범죄, 크라임웨어를 파헤친다

쥐도 새도 모르게 일어나는 해킹 범죄의 비밀

마커스 야콥슨, 줄피카 람잔 지음 | 민병호, 김수정 옮김

696쪽 | 35,000원 | 해킹 보안 시리즈 21

YES24, 교보문고, 강컴, 인터파크, 알라딘

“최근 5년 동안 온라인 보안 분야에서, 불법으로 얻어 낸 개인 정보와 자료를 거래하는 범죄 시장은 무시무시할 정도로 빠르게 성장했다. 이 책은 공격자가 바로 행동에 옮길지 모르는 새로운 공격 기술과 툴을 다룬다.”

“이 책은 우리가 직면한 최신 인터넷 보안 위협을 매우 포괄적으로 분석한다. 중요 이슈는 물론, 곧 맞닥뜨리게 될 문제도 예측해 크라임웨어와 관련된 근본적인 문제는 무엇인지 제시한다. 인터넷 보안과 관련된 사람이라면 반드시 읽어야 할 책이다.”

"낮말은 새가 듣고 밤말은 쥐가 듣는다!"

모두 아는 우리 속담이죠. 일본에는 "벽에도 귀가 있다"라는 속담도 있고요.

그런데 그 날고 기는 새와 쥐와 벽보다 더하고 독한 것이 있더랍니다. 바로 쥐도 새도 모르게 우리의 피와 살 같은 정보를 몰래 훔쳐가는 크라임웨어(Crimeware)라는 물건이죠. 그럼 그 크라임웨어이 저절로 생겨났을 리는 만무하고, 누군가 만든 이들이 있을 거란 게죠.

지피지기면 백전백승. 아, 도대체 보안해킹을 이야기하며 이 말을 몇 번째 우려먹는 건지 모르겠습니다만, 이 말만큼 해킹 범죄와 보안 방책을 논하는 데 더 적절한 말이 있을까 싶네요.

이 책 『크라임웨어: 쥐도 새도 모르게 일어나는 해킹 범죄의 비밀』에서는 세상을 뒤흔드는 크라임웨어의 종류와 경향, 이 같은 범죄 프로그램을 만드는 이들의 습성과 배경 등을 자세하게 설명합니다.

책 앞머리에서 저자가 이야기하듯 크라임웨어 초창기에는 멀웨어(Malware)를 만드는 건 그저 자신들의 공명심이나 기술력을 뽐내기 위한 경쟁 도구였을 뿐입니다. 하지만 세상이 변하며, 돈과 크라임웨어는 뗄래야 뗄 수 없는 불가분의 관계에 놓이며 범죄의 한 축으로 자리하게 됩니다. 크라임웨어가 단지 순수하게 사용자에게 불편을 주거나 특정 정보만을 노리는 시대는 지났다는 이야깁니다.

악성프로그램은 지하실이나 대학기숙사 등 음습하고 어려운 환경에서 재미로 만드는 것이 아니라 조직적인 범죄의 온상으로서 테러 조직 활동과 공격적인 정권 유지, 금전 획득을 위한 도구가 된 시대라는 말입니다. 여기에는 당연히 어떤 산업 분야에 비할 수 없을 만큼 빠른 성장세를 보이는 인터넷의 보급이 한몫을 하고 있습니다.

이 책은 단지 특정 보안, 해킹 전문가만을 위한 책이 아닙니다. 17개장에 걸쳐 다양한 주제와 다양한 저자가 총동원된 이 책에서는 각 장마다 약간의 편차가 있습니다. 네트워크나 오류를 다루는 장은 전문가만이 이해할 수 있는 심도 깊은 내용이 펼쳐지기도 합니다. 하지만 대부분 장은 모두가 간과하고 있었던 해킹 범죄의 비밀, 그래서 각 기업의 보안 담당자는 물론, 일반인의 보안 의식 제고를 위해서도 꼭 읽어둬야 할 등잔 밑 어두운 그림자에 대한 이야기를 전개합니다.

이 책에서 다루는 내용

▶ 루트 킷, 봇 네트워크, 스파이웨어, 애드웨어, 부정 클릭 등 최신 보안 위협

▶ 다양한 크라임웨어 위협 간의 상호작용

▶ 보안 위협이 야기하는 사회, 정치, 법적인 문제점 분석

▶ 크라임웨어 공격을 탐지하고 막아내는 중요 대응책

▶ 보안 위협 기술 예측과 효과적인 방어책 제시

이 책 『크라임웨어』를 읽어야 하는 이유에 대해서는 역자분이 쓴 옮긴이의 말에서 좀더 정확히 알 수 있습니다.

백신도 설치하고 방화벽도 켜뒀는데 자꾸 바이러스에 감염된다는 사람들이 많다. 컴퓨터가 느려졌다거나 뭔가 안 된다고 해서 가보면 십중팔구는 악성 프로그램에 감염돼있다. 컴퓨터로 뭘 했냐고 물어보면 웹 서핑도 유명 포탈만 다녔고 메신저 정도만 이용했는데 도대체 왜 바이러스에 걸렸는지 모르겠다며 고개를 갸우뚱한다. 이렇듯 악성 프로그램은 사용자 모르게 컴퓨터에 상주하며 사용자 정보를 가로챈다. 인터넷 뱅킹 계좌에서 돈이 빠져나가고 사지도 않은 물건이 카드 청구서에 있다.

컴퓨터는 잘 모르지만 보안 전문가들이 하라는 대로 백신도 설치하고 악성 사이트에는 들어가지도 않았건만 왜일까? 흔히 알고 있는 보안 상식으로는 더 이상 컴퓨터를 보호하기 힘들다는 이야기다. 전국민이 컴퓨터 보안 전문가가 될 수는 없지만 단순히 백신만 설치하면 다 된다고 생각할 수 있는 시대도 아니다. 인터넷을 이용해서 뱅킹, 쇼핑 등 돈과 관련된 업무를 본다면 보안에 좀 더 관심을 가져야 한다는 의미다.

『크라임웨어』는 해커가 어떻게 내 컴퓨터에 침투하는지 가장 광범위하면서도 자세히 설명한 책이다. 보안에 관심을 가지고 있지만 백신을 설치하는 것 외에 뭘 해야 할지 모르는 사람에게 내 정보를 지키려면 컴퓨터를 어떻게 사용해야 하는지 확실히 알려준다. 해커가 어떻게 해킹하기에 많은 사람이 전혀 눈치채지 못하고 해킹당하는지 속 시원하게 알고 싶다면 이 책을 읽어보자. 물론 『크라임웨어』는 보안에 관심 있는 일반 사용자에게 정보를 제공하는 차원에 그치지 않는다. 보안 전문가에게는 다양한 최신 해킹 기술을 심도 있게 설명해주며 보안 교육담당자에게는 사용자 교육이나 법 같은 내용을 엔지니어 입장에서 알기 쉽게 알려준다.

이제까지 이렇게 다양한 해킹 기법과 해킹 범죄 관련 내용을 깊이 다룬 책은 없었다. 수박 겉핥기 식의 내용으로 구성된 장이 없기 때문에 일반 독자에게 어려운 부분도 있지만 인터넷 뱅킹과 온라인 쇼핑을 이용하는 사람이라면 이해할 수 있는 부분까지만이라도 꼭 읽어보기 바란다. 내 정보는 결국 내가 지키는 것이기 때문이다.

일례로 이처럼 수많은 크라임웨어 공격 종류 중에서 일반인이 명심해야 할 내용도 있습니다. 예를 들면 4장의 USB 드라이브를 통한 전파에서는 길에서 누군가 흘린 아이팟 셔플을 얼씨구나 냅다 집어들고 회사 컴퓨터에 꽂았다가 모든 정보를 유출당한 사건에 대한 이야기가 나옵니다. 여러분은 어떠시겠어요? 과연 눈앞에 아이팟 셔플이 떨어져있는데 그냥 지나칠 용자 계십니까? 이제 범죄자들은 메일서버에서 99% 필터링 당하는 피싱 메일 발송보다는 순진무구한 일반인의 상상을 뛰어넘고 그들이 걸려들 통계가 더 높은 지능적인 범죄를 추구합니다.

모바일 기기를 자주 사용하면서 여기저기서 와이파이를 쓸 일이 많아졌습니다. 대도시 사거리에서 잠시 신호대기 중이면 열 몇 개나 잡히는 네트워크 중에서 하나를 골라 후딱 메일을 확인하고 갈 수 있을 정도로 무선 네트웍의 천국이기도 하죠. 게다가 my*****라는 네트워크는 기본 설정된 비밀 번호를 대부분 바꾸지 않고 사용해 누구나 접속 가능한 꿈의 네트워크가 되어버렸습니다. 사랑해요~ XX. 노래가 절로 나올 정도죠. 하지만 여기도 그림자는 존재합니다. 우리처럼 법없이 살 사람들이라면 "감사합니다"하고 내 계정을 오히려 네트웍에 노출 시키고 잠깐 인터넷망을 사용하는 정도라지만, 검은 손은 귀찮아서 혹은 잘 몰라서 비밀번호를 바꾸지 않은 당신의 인터넷망에 침투해 호시탐탐 여러분의 재산을 노리고 있습니다.

이 밖에도 타이포스쿼팅(typo-squatting)이라는, '사용자의 오타를 미리 예측해 도메인을 미리 선점해둠으로써, 일순 잘못 접속한 사용자의 컴퓨터가 불법 프로그램을 깔아버리는 범죄 기법' 등도 다룹니다. 저 또한 물론 아주 자주 가는 사이트야 즐겨찾기에 저장해뒀지만 처음가는 사이트는 주로 주소창에 사이트명을 유추해 직접 입력하는 케이스입니다. 그래서 가끔 acornpub.co.kr 대신 acorpub.co.kr을 입력하곤 하죠. 만약 저희 회사가 더더욱 (조만간) 유명해진다면, 어떤 타이포스쿼터가 유사 도메인을 미리 선점해둘지 모를 일이겠군요.

이처럼 이 책에서는 일반인이 꼭 알아야 할 기본적인 해킹 사례는 물론 그보다 더 심화된 해킹 공격 사례와 법규, P2P 네트워크의 허점을 노린 범죄, 펌웨어와 브라우저를 타겟으로 한 크라임웨어, 봇 네트워크, 피싱과 파밍 사기, 사이버 범죄와 정치에 얽힌 술수, 부정클릭 등 온라인 광고 사기 등 그야말로 모~~~~~~든 범주의 크라임웨어를 속속들이 다룹니다.

게다가 보안 교육의 중요성을 강조하면서 일반인들에게 재미있게 먹힐 만한 만화를 예로 들기도 합니다. 교육은 흥미가 우선이라는 거죠. 그림이 작긴 할 텐데 한번 보세요.

|  |

그리고 올해부터 카이스트 정보통신공학과로 통합된 ICU 전자공학과 학사와 석사를 졸업하고 정부문서 번역 작업을 하다가 저희와 함께 일하게된 김수정님. 좋은 인재를 스카웃한 덕분에 저희와 벌써 『하드코드』, 『죽어가는 프로젝트 살리기』 등 두 권을 편집해 펴냈구요. 앞으로도 많은 책을 함께할 예정입니다. 수정씨에 대한 인사와 격려는 사적인 자리에서 많이 하고 있으니, 앞으로 여러분도 기대 많이 해주시면 좋겠습니다.

둘다 외모까지 출중해서 참 때론 '역시 하느님은 공평하지 않아'라는 말이 절로 나오게 만드는 사람들이죠. :) 앞으로 역자로서 편집자로서 두 분의 활약을 기대할게요.

크리에이티브 커먼즈 라이센스 이 저작물은 크리에이티브 커먼즈 코리아 저작자표시 2.0 대한민국 라이센스에 따라 이용하실 수 있습니다.

도서 오류 신고

정오표

SYSTEM LOAD AND CALL IMAGE → SYSTEM_LOAD_AND_CALL_IMAGE

[ p369 8행 ]

컨텐cm가 → 컨텐츠가

[ p371 7행 ]

미군 선거 → 미국 선거

[ p474 마지막 행 ]

SDbot → SDBot

[ p591 1행 ]

-을 기록하고 가로챈 → 입력 내용을 기록하고 가로챈

[ p592 세 번째 문단 1행 ]

부가기능은은 → 부가기능은

[ p640 마지막 ■항목 2행 ]

네트워크 첨부 스토리지 드라이브 → NAS