실전 네트워크와 네트워크 보안 실무 [원리, 개념, 실무를 동시에 잡을 수 있는 네트워크 및 네트워크 보안 실무서]

- 지은이현정훈

- ISBN : 9788960779846

- 40,000원

- 2017년 04월 28일 펴냄

- 페이퍼백 | 524쪽 | 188*235mm

- 시리즈 : 해킹과 보안

판매처

개정판책 소개

2018년 세종도서 학술부문 선정도서

요약

이 책은 네트워크의 개념부터 쉽게 습득할 수 있게 구성돼 있으며, 네트워크의 기본인 라우팅, 스위칭의 원리부터 실무 적용까지 독자가 직접 실습할 수 있도록 사례를 통해 설명한다.

또한 네트워크와 정보보호 실무자들이 소홀히 할 수 있는 네트워크 보안에 대해 다루는데, VPN, DDoS 대피소 역할과 원리 및 현재 많은 이슈를 낳고 있는 망분리 등의 주제와 인프라의 구조적인 문제로 인해 발생할 수 있는 침해 사례까지 확인할 수 있다.

네트워크 설계 시 항상 인프라 보안을 고려해 구축할 수 있게 구조적인 네트워크 보안에 대한 내용도 함께 다룬다. 또한 챕터가 끝나는 부분에서는 다양한 네트워크에서 갖춰야 하는 보안 관련 주제를 심도 있게 설명한다.

이 책에서 다루는 내용

네트워크와 네트워크 보안에 관련된 실무적인 내용을 다룬다. 네트워크 기술 분야에서는 라우팅(Routing)과 스위칭(Switching) 기술이 가장 중요하며, 이를 제대로 알기 위해서는 다양한 네트워크 개론과 네트워킹 프로토콜에 대한 지식이 바탕이 돼야 한다.

이 책은 네트워크 인프라를 어떻게 구축해야 하는지, 어떠한 프로토콜을 사용해야 하는지를 개념 학습과 예제 실습을 통해 네트워크가 어떤 것인지를 직접 느낄 수 있도록 구성했다.

또한 네트워크 보안 분야에 대해서도 다뤘다. 인프라의 관점에서 보았을 때 네트워크 보안은 네트워크 실무 지식과 떼려야 뗄 수 없는 관계라고 할 수 있다. 사실 액세스 리스트나 가상설망(VPN)이라는 분야는 네트워크 분야에 더 가까운 기술이다. 그러나 이 책에서는 이를 네트워크 보안으로 분류했으며, 암호화나 터널 기술 등과 같은 보안적인 기술은 순수 네트워크 기술과는 다르기 때문에 보안 분야로 구분했다. 따라서 네트워크에 관련된 지식이 있어야만 네트워크 보안을 쉽게 이해할 수 있을 것이다.

이 책의 대상 독자

네트워크 실무에 종사자나 입문자 및 정보보호 업무에 입문하거나 정보보호 분야 실무자들을 대상으로 한다.

이 책의 구성

1장, ‘네트워크 개론’에서는 통신의 개념은 무엇이고, 데이터 통신이란 무엇이며, 데이터 통신의 의미는 무엇인지를 설명한다. 컴퓨터 네트워크에서 테이터 통신을 할 때 인터네트워킹(Internetworking)이 이루어지는 과정, 그리고 통신 방식의 과거와 현재에 대해서도 설명한다.

2장, ‘네트워크의 개념’에서는 데이터 통신의 기본 개념을 바탕으로 OSI 표준 프로토콜에 대해 설명한다. 표준 프로토콜이 필요한 이유는 1장의 끝부분에 언급했다. 더 나아가 OSI 7 Layer와 각 Layer의 역할과 앞으로 이 책에서 다룰 네트워크 Layer에 대해 설명한다.

3장, ‘네트워크 주소’에서는 TCP/IP에서의 IP 주소에 대해 설명한다. 물론 이 책을 읽는 독자들은 잘 알고 있을 것이라 생각하지만, 잠시 쉬어가는 장으로 생각하고 읽어주기 바란다. IP 주소는 네트워킹에 있어서 의미 있는 정보를 전달하는 기본 색인이라 할 수 있다.

그런데 IP 주소만 알고 있으면 네트워킹을 할 수 있을까? 그렇지 않다. IP 주소와 항상 함께 따라다니는 서브넷 마스크, 클래스라는 용어도 함께 알아야 한다. 여기서는 IP 주소 체계 및 무엇을 알아야 정보를 전달하는 데 필요한 네트워킹이 가능한지를 알아본다.

4장, ‘네트워크 연결’에서는 X.25, HDLC 및 Frame-Relay에 대해 간단히 소개한다. 이 중에서 Frame-Relay는 네트워크 토폴로지 실습에서 WAN 프로토콜로 사용되기 때문에 개념과 특성에 대해 기술한다. 그리고 앞으로 계속 접해야 하는 Ethernet에 대해서는 프로토콜의 특징, 구조 및 네트워크 장비에 사용되는 방식 등 관련 내용을 상세히 설명할 것이다.

5장, ‘라우팅’은 네트워크에서의 스위칭과 함께 필수적인 내용이다. 동일 네트워크상의 연결이나 데이터 전송에는 Mac 주소가 이용되지만, 서로 다른 네트워크상의 연결이나 데이터 전송에는 라우팅 기술이 이용된다. 라우팅에는 다양한 방식의 프로토콜이 있는데, 5장에서는 이러한 다양한 라우팅에 대한 기술 및 각 기술에 대한 특성을 알아보고, 적용에 따른 결과가 어떻게 나타나는지에 대해서도 실습을 통해 알아본다.

6장, ‘라우팅 프로토콜’에서는 네트워크 토폴로지상에서 목적지로 가는 경로를 결정하는 중요한 역할을 하는 라우팅 프로토콜에 대해 알아본다. 라우팅 프로토콜은 라우팅 테이블을 생성하기 위한 다양한 경로 정보를 만들어준다. 라우팅 테이블에는 다양한 목적지에 대해 경유지(Gateway 또는 Next Hop)를 나타내며, 라우팅 프로토콜에 의해 생성된 여러 가지 경로 중 최적의 경로가 등록된다. 6장에서는 정적(Static) 및 동적(Dynamic) 라우팅 프로토콜에 대한 특성 및 라우팅 테이블이 생성되는 원리를 알아본다. 그리고 네트워크 구축에 있어 라우팅 프로토콜의 적용을 실습해본다.

7장, ‘스위칭’에서는 2계층 및 3계층 스위칭에 대해 반드시 알아야 하는 네트워크 기술과 네트워크를 구축할 때에는 어떠한 스위칭 기술이 사용되고, 어떤 부분에 대해 주의해야 하는지에 대해 알아본다. 그리고 네트워크에 있어서 스위칭 기술은 라우팅 기술 못지않게 중요한 부분을 차지하고 있다. 네트워크를 처음 접할 때는 기본적으로 라우팅 및 스위칭 기술을 접하게 되므로 이 장에서는 스위치에 대한 전반적이면서도 꼭 알아야 하는 기술 위주로 설명한다.

8장, ‘네트워크 보안’에서는 이제까지 배운 라우팅과 스위칭에 대한 개념 및 기술, 네트워크의 설계 및 구축에서 한 단계 더 들어간 네트워크 보안과 관련된 내용을 다룬다. 네트워크에 관련된 기술을 갖춘 후에는 네트워크 보안을 하지 않으면 안 된다. 이 장에서 네트워크의 취약점에 관련된 부분을 간단한 팁으로 제공을 한 것은 네트워크 엔지니어들은 현재의 네트워크 엔지니어로 머물러서는 안 된다는 생각 때문이다. 네트워크에 관련된 지식을 충분히 보유하고 있다면 네트워크 보안을 더 쉽게 접할 수 있을 것이다.

9장, ‘인프라 보안’에서는 네트워크 보안에서 살펴본 네트워크 기능이나 요소별 보안이 아닌 좀 더 넓은 시야에서 보안을 바라본다. 과거의 인프라 보안은 어느 수준이며, 현재의 보안 수준은 과거에 비해 얼마나 진화했는지를 알아본다. 인프라 요소별 다양한 보안 솔루션이 구축 운영되고 있는데 대체적으로 어떤 요소에는 어떠한 보안 시스템(솔루션)이 적용되는지에 대해 알아보고, 마지막으로 인프라가 어떻게 새롭게 구축되는지와 변경이 발생할 때 항상 따라다니는 보안성 검토라는 절차는 무엇인지에 대해 알아본다.

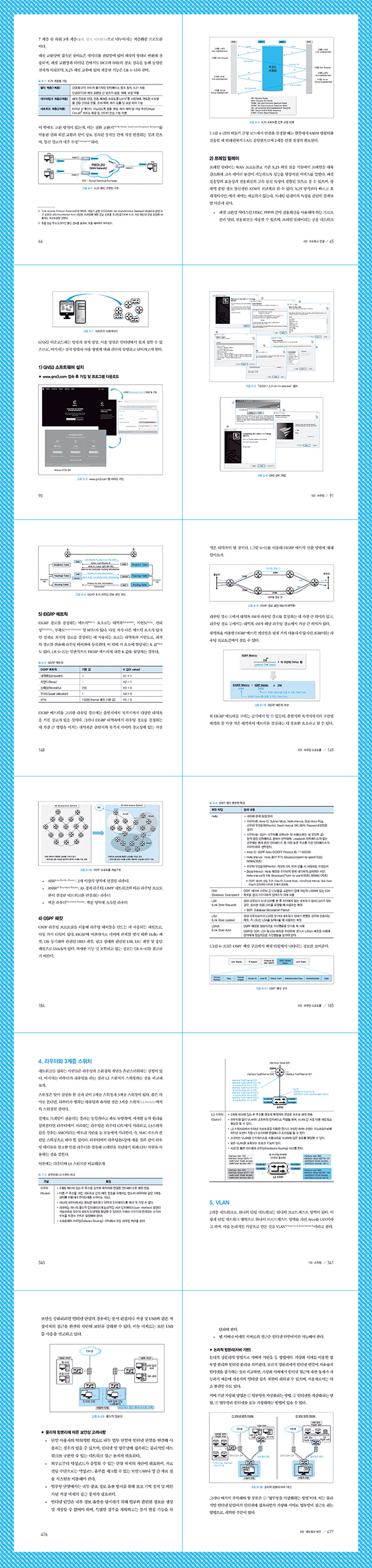

상세이미지

목차

목차

- 1장. 네트워크 개론

- 1. 통신의 개념

- 1) 데이터 통신

- 2) 컴퓨터 네트워크

- 2. 인터네트워킹의 정의

- 3. 통신의 진화

- 4. TCP/IP

- 2장. 네트워크 개념

- 1. OSI란?

- 2. OSI 7 Layer

- 1) 응용 계층

- 2) 데이터 전달 계층

- 3) OSI 7 Layer vs TCP/IP Layer

- 4. OSI 7 Layer 데이터 헤더 구조

- 3장. 네트워크 주소

- 1. IP 주소

- 2. 네트워크 주소

- 3. 호스트 IP 주소

- 4. 브로드캐스트 주소 개념

- 5 네트워크 클래스

- 1) 서브넷 마스크

- 2) 브로드캐스트 주소

- 3) 서브넷 마스크 네트워크

- 6. 사설 네트워크 주소

- 7. IP 주소 Version 6

- 1) IPv6 주소 표현

- 2) IPv6 주소 표기

- 3) IPv6와 IPv4와 관계

- 4장. 네트워크 연결

- 1. 네트워크 연결 토폴로지

- 1) X.25

- 2) 프레임 릴레이

- 3) HDLC

- 4) 이더넷

- 2. 이더넷 연결 토폴로지

- 1) 이더넷 허브

- 2) 이더넷 스위치

- 3) 이더넷 타입에 따른 전송 방식

- 3. 이더넷 토폴로지

- 1) 이더넷 프레임 구조

- 4. IP 토폴로지

- 1) IP 패킷 구조

- 5. TCP토폴로지

- 1) TCP 패킷 구조

- 6. UDP토폴로지

- 1) UDP 패킷 구조

- 2) TCP vs UDP 특성 비교

- 5장. 라우팅

- 1. 네트워크 시뮬레이터

- 1) GNS3 소프트웨어 설치

- 2) 라우터 IOS 이미지 등록

- 3) 프레임 릴레이 스위치 설정

- 2. 라우팅 개요

- 3. 라우팅 테이블

- 4. 라우팅 경로 설정

- 1) 정적 라우팅 설정

- 2) 동적(Dynamic) 라우팅 설정

- 6장. 라우팅 프로토콜

- 1. 라우팅 경로 설정

- 1) 정적 라우팅

- 2) 동적 라우팅

- 2. EIGRP

- 1) EIGRP 특징

- 2) EIGRP 동작

- 3) DUAL

- 4) EIGRP 패킷 프로세스

- 5) EIGRP 메트릭(Metric)

- 6) EIGRP 메트릭의 종류

- 7) EIGRP 설정

- 8) EIGRP 네이버 관계 검증

- 9) EIGRP Passive 인터페이스

- 10) EIGRP SIA

- 11) EIGRP Unequal 부하 분산

- 3. OSPF(Open Shortest Path First)

- 1) OSPF특징

- 2) SPF 알고리즘

- 3) OSPF AREA

- 4) OSPF 패킷

- 5) OSPF 네이버 관계

- 6) OSPF 토폴로지 종류

- 7) OSPF DR & BDR

- 8) OSPF 이웃(Neighbor)

- 9) OSPF 메트릭

- 10) OSPF 라우팅 테이블 경로 타입

- 11) OSPF 네트워크 요약

- 12) OSPF Stub Area

- 4. BGP

- 1) BGP특징

- 2) BGP 데이터베이스

- 3) BGP와 IGP 비교

- 4) BGP 메시지 패킷 교환

- 5) BGP 최적 경로(Best Path) 선출 순위

- 6) BGP 속성

- 7) BGP 속성별 기능

- 8) IGP와 BGP Syncronization

- 9) BGP 넥스트홉

- 10) 루트 리플렉터

- 5. 재분배

- 6. 멀티캐스트 라우팅

- 1) IP 멀티캐스트

- 2) IP 멀티캐스트 특징

- 3) 멀티캐스트 주소 체계

- 4) 멀티캐스트 관련 프로토콜

- 5) 유니캐스트 vs 브로드캐스트 vs 멀티캐스트

- 7. IPv6 라우팅

- 7장. 스위칭

- 1. 스위칭 개념

- 1) 버스(동축 케이블을 이용한 버스)

- 2) 리피터

- 3) 허브

- 4) 브릿지

- 5) 스위치

- 6) 허브와 스위치의 차이점

- 2. ARP

- 3. 이더넷 프레임 전달 시 Mac 주소 변환

- 1) 2계층에서 프레임 전달 시 IP 주소 & Mac주소

- 2) 3계층에서 프레임 전달 시 IP 주소 & Mac주소

- 4. 라우터와 3계층 스위치

- 5. VLAN

- 6. 트렁킹

- 1) 표준 트렁킹 프로토콜

- 7. DTP

- 8. VTP

- 1) VTP 동작 원리

- 2) VTP 동작 모드

- 3) VTP 설정 시 주의사항

- 9. STP

- 1) BPDU

- 2) 브릿지 ID

- 3) Spanning Tree Protocol 동작 절차

- 4) STP를 이용한 부하 분산

- 5) STP 컨버전스 타임

- 6) RSTP(Rapid Spanning-Tree Protocol)

- 7) MSTP(Multiple Spanning-Tree Protocol)

- 10. 그 외 스위칭 관련 기술

- 1) 이더채널(포트채널): Etherchannel(PortChannel)

- 2) UDLD(UniDirectional Link Detection)

- 3) 디바운스 타임(Debounce Time)

- 4) VRRP(Virtual Router Redundancy Protocol)

- 5) HSRP(Hot Standby Router Protocol)

- 6) 스위칭 종류별 특징(3계층)

- 7) CEF 스위칭을 이용한 부하 분산(Load Sharing) 적용

- 8장 네트워크 보안

- 1. 액세스 리스트

- 1) 액세스리스트를 이용한 Sync Flooding 공격 대응

- 2) 멀티캐스트 트래픽 제한

- 3) VLAN Mac 주소 차단

- 2. VPN(Virtual Private Network)

- 1) IPSec VPN

- 2) IPSec VPN 동작 절차

- 3) GRE 터널(Generic Routing Encapsulation Tunnel)

- 4) DMVPN(Dynamic Multipoint VPN)

- 5) VPN 클라이언트 접속

- 6) SSL VPN 클라이언트 접속

- 3. 기타 네트워크 보안

- 1) DHCP 보안

- 2) Storm 트래픽 제한

- 3) 스위치에서 불필요한 멀티캐스트 유니캐스트 차단

- 4) PBR(Policy Base Rouing)을 이용한 트래픽

- 5) DDoS 공격차단(cmd.exe 명령어 차단)

- 4. DDoS 대응센터

- 1) DDoS 대응 우회서비스(ISP

- 2) DDoS 비상대응센터 서비스

- 3) DDoS 대응센터 구성

- 5. 망분리

- 1) 망 미분리 취약점

- 2) 망분리 유형

- 3) 망분리 보안취약 사례

- 4) 망분리에 따른 원격접속 구축사례

- 9장 인프라 보안

- 1. 인프라 보안 개념

- 2. 인프라 분야별 보안시스템

- 3. 인프라 보안의 진화

- 4. 보안성 검토

- 5. 개발 보안성 검토

- 1) 프로그램 소스코드 취약점 진단

- 2) 모의해킹

- 6. 인프라 보안성 검토

- 1) 정보보호시스템 적용 구분

- 2) 인프라 보안 구성 검토

도서 오류 신고

정오표

정오표

[p.416: 첫 행]

ISACMP(Internet Security Association and Key Management Protocol)

->

ISAKMP(Internet Security Association and Key Management Protocol)