책 소개

요약

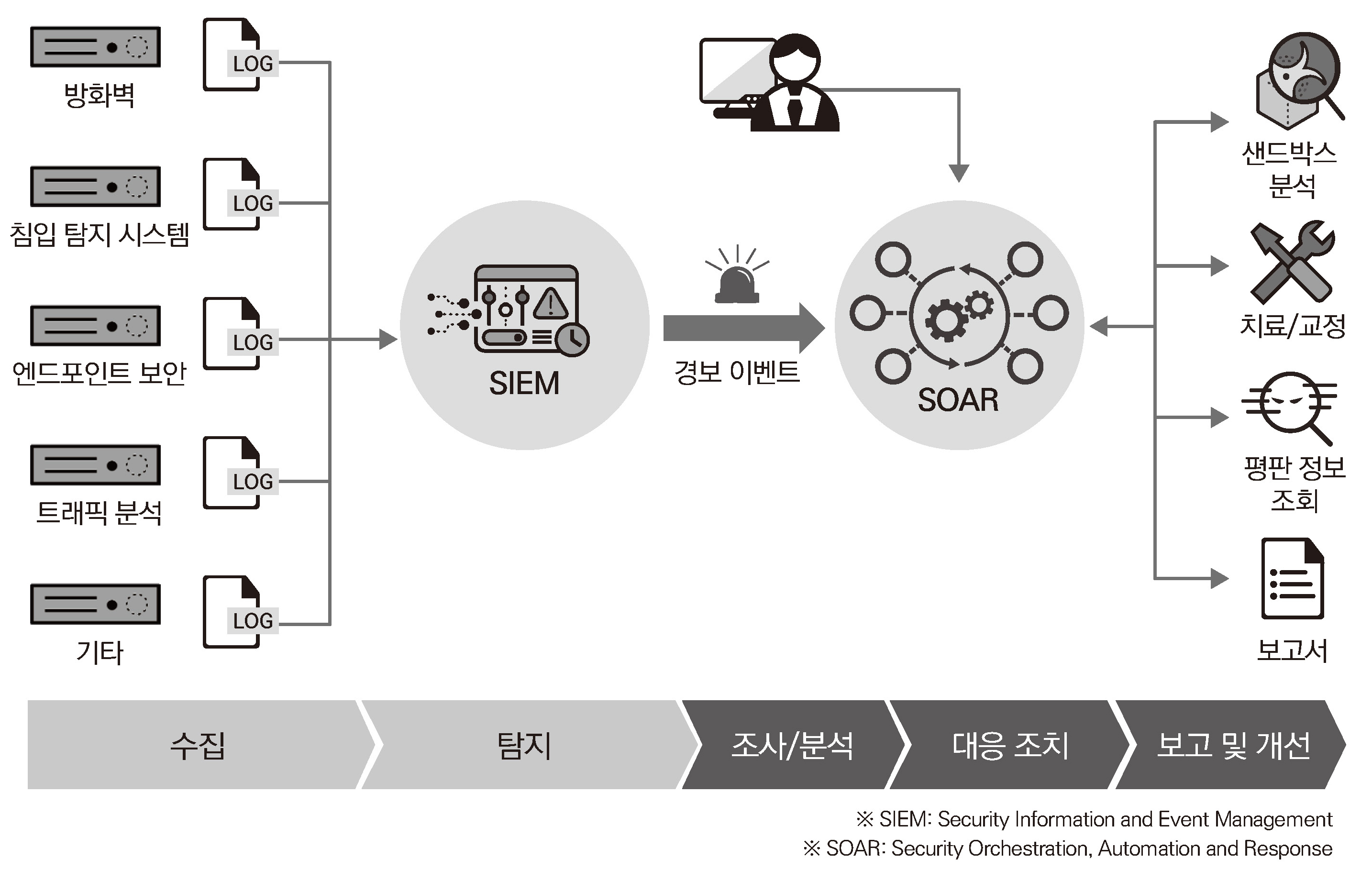

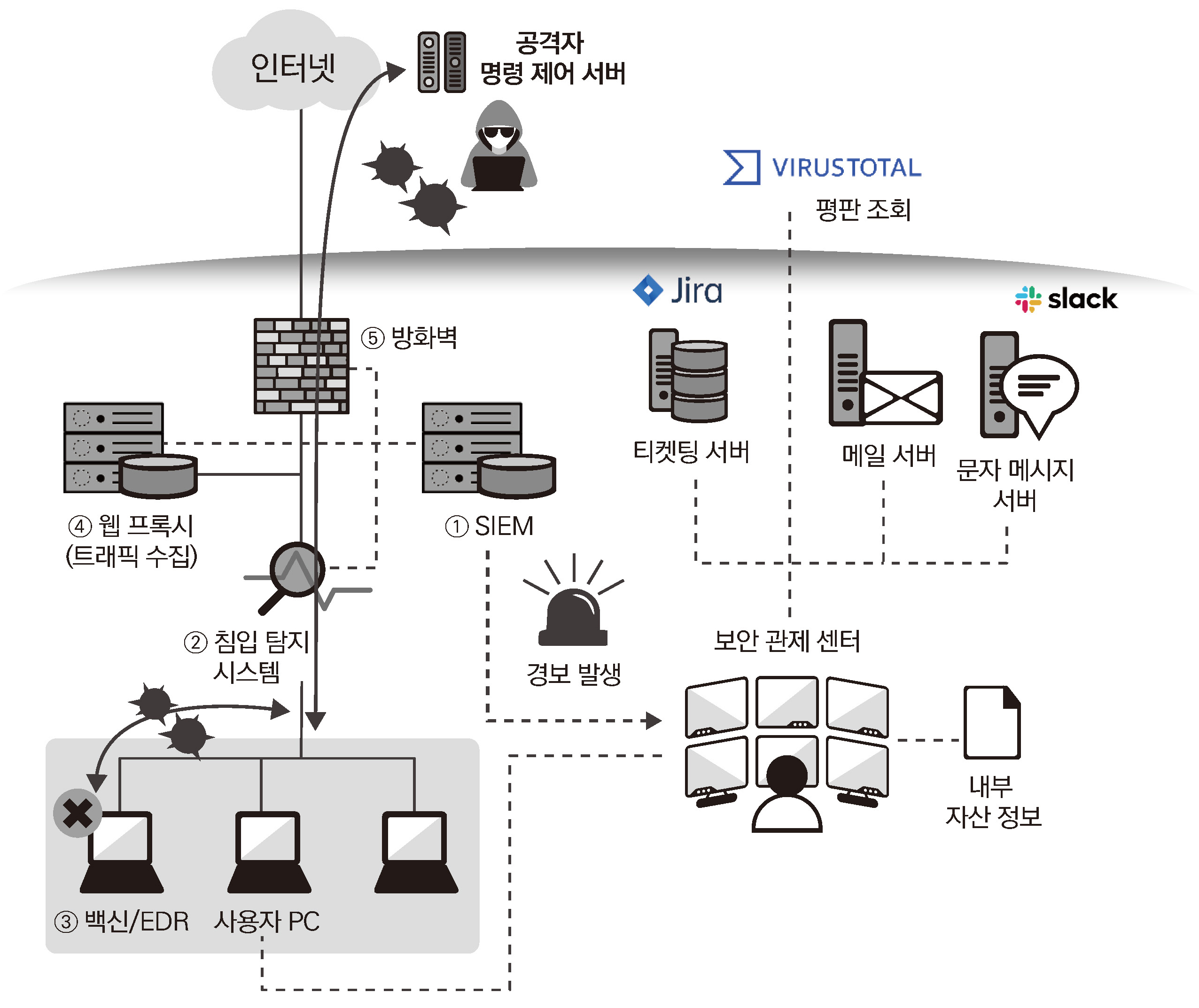

최근 기업의 정보보안 업무에 자동화 기술이 적극 활용되고 있다. 자동화 기술은 사이버 보안 전략인 제로 트러스트 구현을 위한 필수 요소 중 하나다. 보안 관제 자동화 솔루션(SOAR, Security Orchestration, Automation and Response)을 활용해 자동화 체계 구현 방법론과 유형별 구현 사례를 구체적으로 제시한다. 보안 관제 자동화 구축 실무를 직접 해보는 것과 같은 경험을 얻을 수 있고, 구현 사례를 응용해 각 기업에 맞는 활용 사례를 구성할 수 있다. 더 나아가서 정보보안 관제와 운영의 향후 로드맵 구성을 위한 인사이트를 얻을 수 있다.

이 책에서 다루는 내용

◆ 정보보안 관제와 운영 업무 자동화의 필요성 및 효과

◆ 보안 관제 자동화 솔루션에 필요한 기능 및 구축 워크플로우 제시

◆ 다양한 보안 관제 프로세스별로 디지털화된 플레이북 구성 활용 사례

◆ 사전 준비부터 활용 사례 구현, 이후 운영 및 확장까지 전체 과정을 전달하는 실무 가이드

◆ 정보보안 실무자부터 보안 전략과 방향성을 수립하는 CISO까지 모두에게 필요한 가이드

이 책의 대상 독자

◆ 정보보안 업무 프로세스와 자동화 구현에 대해 기초를 쌓고 싶은 정보보안 전공자와 학생

◆ 보안 관제 자동화 구현 방법론과 구현 사례를 알고자 하는 보안 분석가 및 보안 운영자

◆ 기업의 정보보안 솔루션 도입 전략과 방향성을 제시하고 로드맵을 수립할 때 지식을 얻고자 하는 보안 관리자 및 CISO

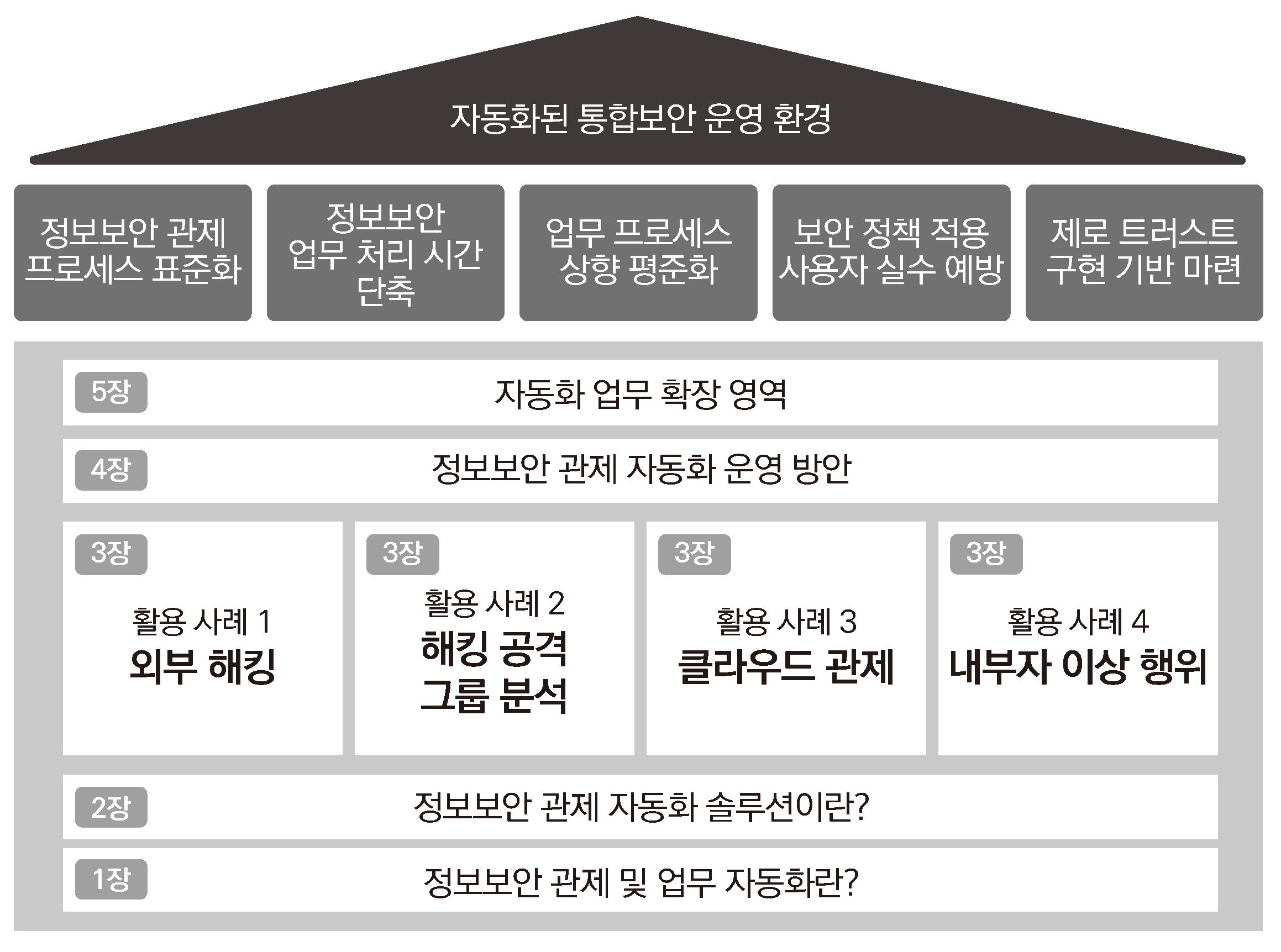

이 책의 구성

정보보안 업무 자동화에 대한 기초부터 활용 사례까지 체계적으로 설명하는 책이다. 정보보안 업무에 자동화가 필요한 이유부터 개념과 구축 방법론까지 보안 운영자, 보안 분석가, 보안 팀장, CISO 모두 이해할 수 있도록 설명했다.

자동화 솔루션 구축 워크플로우는 자동화 구현을 위한 좋은 참고 자료로 활용할 수 있다. 실무자가 프로젝트를 준비하고 구현하기 위해 필요한 내용도 확인할 수 있다. 실제 구현 사례로서 유형별 자동화 사례는 플레이북 구현을 위한 설계 과정부터 구현까지의 전 과정을 설명한다. 정보보안 업무별로 구분하고, 클라우드 관제 업무까지 포함해 제공한다. 구현 이후 안정적 운영 방안에 대해서도 알아보며, 플레이북 변경 사항이 발생했을 때에도 체계적으로 운영하는 방법을 알려준다. 마지막으로 제로 트러스트, IT 운영 및 생성형 AI 활용 등 확장 영역에 대해서도 살펴본다. 이러한 전 과정을 통해 자동화된 통합 보안 운영 환경을 구현할 수 있는 체계화된 기술 지식을 얻게 될 것이다.

소개이미지

목차

목차

- 1장. 정보보안 관제 및 업무 자동화란?

- 1.1. 정보보안 관제 및 운영 업무에 자동화가 왜 필요한가?

- 1.1.1 정보보안 관제 센터의 주요 업무

- 1.2. 자동화를 통해 어떤 효과를 얻을 수 있는가?

- 1.3. 정보보안 관제 자동화 솔루션은 어떤 기능이 필요할까?

- 1.4. 이 책의 구성

- 2장. 정보보안 관제 자동화 솔루션이란?

- 2.1. SOAR 솔루션이란 무엇인가?

- 2.2. SOAR 솔루션에 필요한 기술 요소는?

- 2.2.1 SOAR 핵심 기능

- 2.2.2 플레이북 구성

- 2.2.3 워크북

- 2.2.4 SIEM 솔루션과 유연한 연동

- 2.2.5 콘텐츠(유스 케이스)

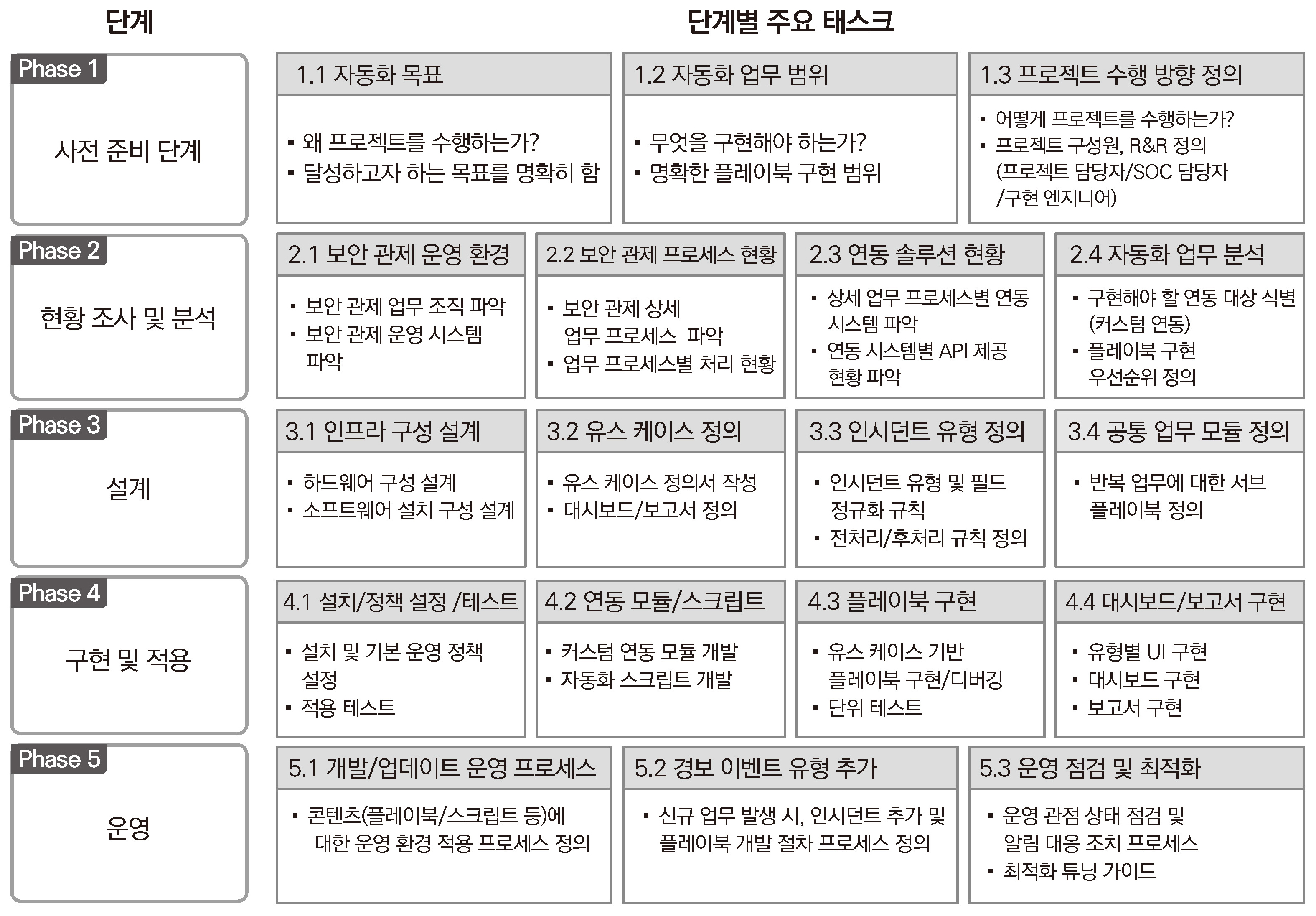

- 2.3. SOAR 구축 프로젝트 방법론

- 2.3.1 Phase 1: 사전 준비 단계

- 2.3.2 Phase 2: 현황 조사 및 분석

- 2.3.3 Phase 3: 설계

- 2.3.4 Phase 4: 구현 및 적용

- 2.3.5 Phase 5: 운영

- 3장. 자동화 플레이북 활용 사례

- 3.1. 악성 코드 공격 대응 업무 프로세스

- 3.1.1 악성 코드 공격 개요

- 3.1.2 주요 업무 내용 및 대응 소요 시간

- 3.1.3 악성 코드 공격 탐지 및 분석 흐름도

- 3.1.4 주요 업무 흐름

- 3.1.5 상세 업무 흐름도

- 3.1.6 시스템 연동 목록

- 3.1.7 플레이북 유스 케이스 정의서

- 3.1.8 구현 플레이북

- 3.2. 스팸메일 탐지 대응 업무 프로세스

- 3.2.1 스팸메일 탐지 및 대응 개요

- 3.2.2 주요 업무 내용 및 대응 소요 시간

- 3.2.3 스팸메일 탐지 및 분석 흐름도

- 3.2.4 주요 업무 흐름

- 3.2.5 상세 업무 흐름도

- 3.2.6 시스템 연동 목록

- 3.2.7 플레이북 유스 케이스 정의서

- 3.2.8 구현 플레이북

- 3.3. 웹 애플리케이션 공격 대응 업무 프로세스

- 3.3.1 웹 애플리케이션 공격 개요

- 3.3.2 주요 업무 내용 및 대응 소요 시간

- 3.3.3 웹 애플리케이션 공격 탐지 및 분석 흐름도

- 3.3.4 주요 업무 흐름

- 3.3.5 상세 업무 흐름도

- 3.3.6 시스템 연동 목록

- 3.3.7 플레이북 유스 케이스 정의서

- 3.3.8 구현 플레이북

- 3.4. KISA 보안 공지 및 취약점 정보 모니터링 및 대응 업무

- 3.4.1 신규 보안 취약점 개요

- 3.4.2 주요 업무 내용 및 대응 소요 시간

- 3.4.3 취약점 공지 확인 및 대응 업무 흐름도

- 3.4.4 주요 업무 흐름

- 3.4.5 상세 업무 흐름도

- 3.4.6 시스템 연동 목록

- 3.4.7 플레이북 유스 케이스 정의서

- 3.4.8 구현 플레이북

- 3.5. 해킹 그룹 위험도 점수 기반 탐지 대응 업무 프로세스

- 3.5.1 해킹 그룹의 APT 공격 개요

- 3.5.2 MITRE ATT&CK 프레임워크와 공격 기술 분석

- 3.5.3 위험도 점수 기반 공격 탐지 개요

- 3.5.4 주요 업무 내용 및 대응 소요 시간

- 3.5.5 해킹 그룹 공격 탐지 및 분석 흐름도

- 3.5.6 주요 업무 흐름

- 3.5.7 상세 업무 흐름도

- 3.5.8 시스템 연동 목록

- 3.5.9 플레이북 유스 케이스 정의서

- 3.5.10 구현 플레이북

- 3.6. AWS 클라우드 위협 탐지 대응 업무 프로세스

- 3.6.1 클라우드 환경의 공격 개요

- 3.6.2 주요 업무 내용 및 대응 소요 시간

- 3.6.3 AWS 클라우드 환경의 공격 탐지 및 분석 흐름도

- 3.6.4 주요 업무 흐름

- 3.6.5 상세 업무 흐름도

- 3.6.6 시스템 연동 목록

- 3.6.7 플레이북 유스 케이스 정의서

- 3.6.8 구현 플레이북

- 3.7. 내부 정보 유출 이상 징후 탐지 대응 업무 프로세스

- 3.7.1 내부 정보 유출 이상 징후 개요

- 3.7.2 주요 업무 내용 및 대응 소요 시간

- 3.7.3 정보 유출 이상 징후 탐지 및 분석 흐름도

- 3.7.4 주요 업무 흐름

- 3.7.5 상세 업무 흐름도

- 3.7.6 시스템 연동 목록

- 3.7.7 플레이북 유스 케이스 정의서

- 3.7.8 구현 플레이북

- 4장. 정보보안 관제 자동화 운영 방안

- 4.1. SOAR 시스템 운영 관리 프로세스

- 4.1.1 보안 관제 자동화 운영 프로세스란?

- 4.1.2 보안 관제 자동화 시스템 운영 절차도

- 4.1.3 자동화 시스템 운영 점검 업무

- 4.1.4 일별 세부 운영 업무 절차

- 4.1.5 주별 세부 업무 절차

- 4.1.6 월별 세부 업무 절차

- 4.1.7 수시 세부 업무 절차

- 4.2. 신규 플레이북 개발 및 콘텐츠 관리 프로세스

- 4.2.1 플레이북 개발 절차

- 4.2.2 플레이북 관리 방안

- 5장. 자동화 업무 확장 영역

- 5.1. 제로 트러스트 구현 기술로 오케스트레이션과 자동화

- 5.1.1 제로 트러스트 정의

- 5.1.2 기존 경계 보안과 제로 트러스트 보안의 비교 295

- 5.1.3 제로 트러스트 아키텍처와 자동화

- 5.1.4 자동화 활용 사례

- 5.2. IT 운영 및 장애 대응 자동화

- 5.2.1 IT 운영 및 장애 대응 자동화란?

- 5.2.2 옵저버빌리티 대응 자동화로 확장

- 5.3. 통합보안 운영 확장

- 5.3.1 통합보안 운영이란?

- 5.3.2 통합 운영 확장 사례

- 5.3.3 생성형 AI활용 사례

관련 블로그 글

실무에 즉시 적용할 수 있는 <정보보안 관제 및 운영 자동화 실무 가이드>

크리에이티브 커먼즈 라이센스 이 저작물은 크리에이티브 커먼즈 코리아 저작자표시 2.0 대한민국 라이센스에 따라 이용하실 수 있습니다.