[iOS, 안드로이드, 윈도우폰, 블랙베리 플랫폼 포렌식을 위한]

모바일 포렌식

- 원서명Practical Mobile Forensics (ISBN 9781783288311)

- 지은이사티시 봄미세티(Satish Bommisetty), 로히트 타마(Rohit Tamma), 헤더 마하릭(Heather Mahalik)

- 옮긴이김대혁

- ISBN : 9788960777583

- 33,000원

- 2015년 09월 18일 펴냄

- 페이퍼백 | 352쪽 | 188*235mm

- 시리즈 : 해킹과 보안, 디지털 포렌식, acorn+PACKT

책 소개

요약

이 책은 iOS, 안드로이드, 윈도우, 블랙베리 플랫폼에서의 모바일 포렌식 기법에 대해 설명한다. 모바일 포렌식의 핵심적 요소와 기기에서 데이터를 추출하고 삭제된 데이터를 복구하고, 화면 잠금 메커니즘을 우회하는 방법과 포렌식 조사를 돕는 다양한 도구에 대해 다룬다.

이 책에서 다루는 내용

실용적인 모바일 포렌식을 위한 여러 가지 접근법

iOS와 안드로이드의 아키텍처와 보안 메커니즘

iOS와 안드로이드의 민감한 파일들

포렌식 환경 설정

iOS와 안드로이드 플랫폼에서 데이터 추출하기

iOS와 안드로이드 플랫폼에서 데이터 복구하기

윈도우 폰과 블랙베리 기기에서의 포렌식 방법

이 책의 대상 독자

이 책은 초급 포렌식 분석가, 컨설턴트, 엔지니어, 스킬셋을 확장하기 원하는 포렌식 전문가에게 적합하다. 또한 모바일 포렌식에 관심이 있거나 모바일 기기에서 잃어버린 데이터를 찾기 원하는 이들에게도 도움이 될 것이다. 일반적인 포렌식과 친숙해지는 데도 도움이 될 것이며 이전에 사용한 경험 없이도 이 책의 내용을 따라갈 수 있다.

이 책의 구성

1장. '모바일 포렌식'에서는 입문 모바일 포렌식의 주요 가치와 한계점에 대해 소개한다. 또한 이 장은 모바일 포렌식을 수행하는 데 있어 실용적인 접근법과 모범 사례의 개괄에 대해 설명한다.

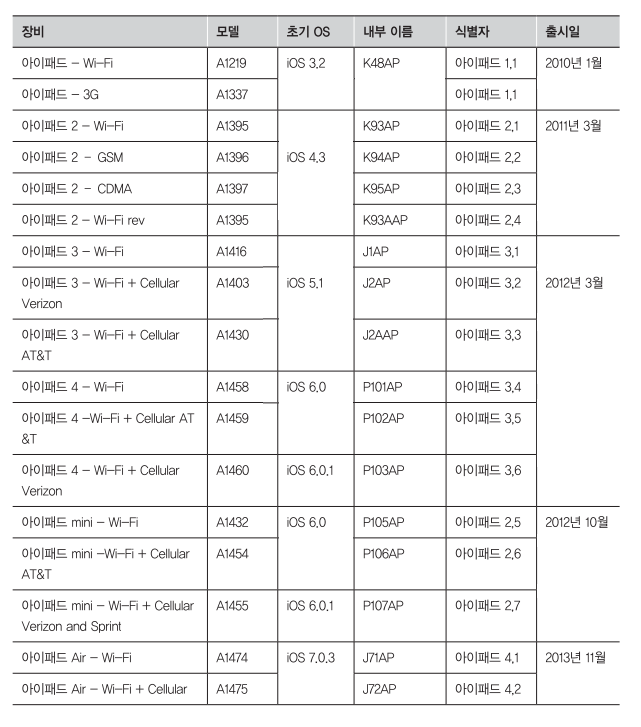

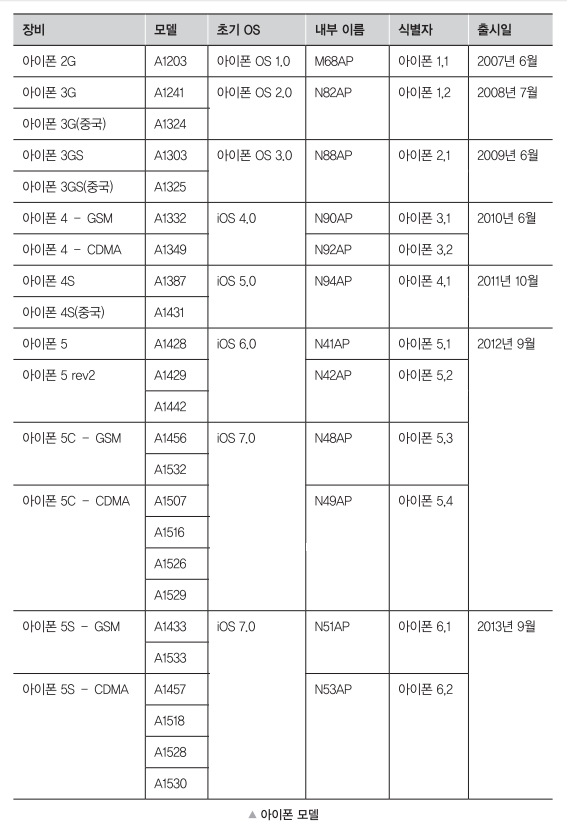

2장. 'iOS 기기 내부의 이해'에서는 인기 있는 애플 iOS 기기의 여러 모델과 하드웨어의 개요를 다룬다. 이 장은 iOS 보안 기능과 iOS 포렌식에서의 그 영향을 설명한다. 또한 iOS 파일 시스템 개요와 포렌식 조사에서 유용한 민감한 파일들에 대해 다룬다.

3장. 'iOS 기기의 데이터 수집'에서는 iOS 기기에서 수행될 수 있는 다양한 형태의 포렌식 수집 방법에 대해 다루며 포렌식 작업을 위해 데스크탑 머신을 준비하는 것을 도와준다. 또한 이 장은 패스코드 우회 기법, 기기의 물리적 추출, 기기를 이미징하는 다양한 방법들에 대해 설명한다.

4장. 'iOS 백업에서 데이터 수집'에서는 다양한 형태의 iOS 백업과 백업 과정에서 어떤 형태의 파일이 저장되는지에 대해 자세히 설명한다. 또한 이 장은 백업에서 데이터를 복구하기 위한 논리적 수집 기법을 다룬다.

5장. 'iOS 데이터 분석과 복구'에서는 iOS 기기에 저장되는 데이터의 형태와 이 데이터 저장소의 일반적인 위치에 대해 다룬다. Plist와 SQLite와 같이 iOS 기기에서 사용되는 일반적인 파일 형태에 대해 자세히 설명하는 것을 통해 기기에 데이터가 어떻게 저장되는지 이해하여 이들 파일에서 데이터를 효율적으로 복구하는 것을 도와준다.

6장. 'iOS 포렌식 도구'에서는 존재하는 오픈소스와 상용 iOS 포렌식 도구에 대한 개요를 다룬다. 이 도구들은 지원하는 모바일 폰의 종류와 복구할 수 있는 데이터 양에서 차이를 보인다. 또한 이 도구들의 장단점을 이 장에서 다룬다.

7장. '안드로이드의 이해'에서는 안드로이드 모델, 파일 시스템과 보안 기능에 대해 소개한다. 이 장에서는 안드로이드 기기에 데이터가 어떻게 저장되는지 설명하는데, 이는 포렌식 조사를 수행하는 데 유용할 것이다.

8장. '안드로이드 포렌식 셋업과 데이터 사전 추출 기법'에서는 안드로이드 포렌식을 위한 환경설정과 정보를 추출하기 전에 따라야 할 다른 기법에 대해 안내한다. 스크린 잠금 우회 기법과 루트 권한 취득도 이 장에서 다룬다.

9장. '안드로이드 데이터 추출 기법'에서는 안드로이드 기기에서 정보를 추출하기 위한 물리적 수집과 파일 시스템 수집, 논리적 수집 기법에 대해 다룬다.

10장. '안드로이드 데이터 복구 기법'에서는 안드로이드 기기에서의 데이터 복구에 대한 가능성과 한계점에 대해 설명한다. 또한 이 장은 매우 중요한 정보를 캐내기 위해 안드로이드 애플리케이션을 리버스 엔지니어링하는 과정을 다룬다.

11장. '안드로이드 앱 분석과 포렌식 도구 개요'에서는 사용 가능한 오픈소스와 상용 도구를 다루며 이는 안드로이드 기기에 대한 포렌식 조사에서 도움이 될 것이다.

12장. '윈도우 폰 포렌식'에서는 윈도우 폰 기기를 다룰 때의 포렌식 접근법의 기본적인 사항에 대해 다룬다.

13장. '블랙베리 포렌식'에서는 블랙베리 기기를 다룰 때의 수집과 분석 방법을 포함한 포렌식 접근법을 다룬다. 블랙베리 암호화와 데이터 보호도 설명한다.

본문에 쓰인 컬러 이미지는 여기에서 내려 받으세요.

목차

목차

- 1 모바일 포렌식 입문

- 모바일 포렌식

- __모바일 포렌식의 어려움

- 모바일 폰 증거 추출 과정

- __증거 수집 단계

- __식별 단계

- ____법적 권한

- ____조사의 목표

- ____장치의 제조사, 모델, 식별 정보

- ____이동식 외부 데이터 저장소

- ____잠재적 증거의 기타 근원

- __준비 단계

- __격리 단계

- __처리 단계

- __검증 단계

- ____추출한 데이터를 장치 내 데이터와 비교

- ____여러 도구의 사용과 결과 비교

- ____해시 값 사용

- __문서화와 보고 단계

- __제시 단계

- __기록 보관 단계

- 실제적인 모바일 포렌식 접근법

- __모바일 운영체제 개요

- ____안드로이드

- ____iOS

- ____윈도우 폰

- ____블랙베리 OS

- __모바일 포렌식 도구 레벨링 시스템

- ____수동 추출

- ____논리적 추출

- ____헥스 덤프

- ____칩 오프

- ____마이크로 칩 읽기

- __데이터 수집 방법

- ____물리적 수집

- ____논리적 수집

- ____수동 수집

- 모바일 폰에 저장된 잠재적 증거

- 증거 법칙

- __증거의 인정 여부

- __증거의 진위 여부

- __증거의 완전성

- __증거의 신뢰성

- __믿을 만한 증거

- 올바른 포렌식 관례

- __증거 보호

- __증거 보존

- __증거의 문서화

- __모든 변경사항에 대한 문서화

- 정리

- 2 iOS 기기 내부의 이해

- 아이폰 모델

- 아이폰 하드웨어

- 아이패드 모델

- 아이패드 하드웨어

- 파일 시스템

- HFS 플러스 파일 시스템

- __HFS 플러스 볼륨

- 디스크 레이아웃

- 아이폰 운영체제

- __iOS의 역사

- ____1.x – 첫 번째 아이폰

- ____2.x – 앱스토어와 3G

- ____4.x – 게임 센터와 멀티테스킹

- ____5.x – 시리와 아이클라우드

- ____6.x – 애플 지도

- ____7.x – 아이폰 5S와 그 이후

- __iOS 아키텍처

- ____코코아 터치 계층

- ____미디어 계층

- ____코어 서비스 계층

- ____코어 OS 계층

- __iOS 보안

- ____패스코드

- ____코드 서명

- ____샌드박싱

- ____암호화

- ____데이터 보호

- ____ASLR

- ____특권 분리

- ____스택 스매싱 보호

- ____데이터 실행 방지

- ____데이터 삭제

- ____활성화 잠금

- __앱스토어

- __탈옥

- 정리

- 3 iOS 기기의 데이터 수집

- iOS 기기의 운영 모드

- __일반 모드

- __복구 모드

- __DFU 모드

- 물리적 수집

- 커스텀 램디스크를 통한 수집

- __포렌식 환경 구축

- ____ldid 도구 다운로드와 설치

- ___codesignallocate tool 경로 확인

- ____OSXFuse 설치

- ____파이썬 모듈 설치

- ____아이폰 데이터 보호 도구 다운로드

- ____IMG3FS 도구 빌드

- ____redsn0w 다운로드

- __포렌식 툴킷의 생성과 로딩

- ____iOS 펌웨어 파일 다운로드

- ____커널 수정

- ____커스텀 램디스크 빌드

- ____커스텀 램디스크로 부팅

- __기기와 통신 설정

- __패스코드 우회

- __데이터 파티션 이미징

- __데이터 파티션 복호화

- __삭제된 파일 복구

- 탈옥을 통한 수집

- 정리

- 4 iOS 백업에서 데이터 수집

- 아이튠즈 백업

- __페어링 레코드

- __백업 구조의 이해

- ____info.plist

- ____manifest.plist

- ____status.plist

- ____manifest.mbdb

- __암호화되지 않은 백업

- ____암호화되지 않은 백업 추출

- ____키체인 복호화

- __암호화된 백업

- ____암호화된 백업 추출

- ____아이폰 데이터 보호 도구

- ____키체인

- 아이클라우드 백업

- __아이클라우드 백업 추출

- 정리

- 5 iOS 데이터 분석과 복구

- 타임스탬프

- __유닉스 타임스탬프

- __맥 절대 시간

- SQLite 데이터베이스

- __데이터베이스에 연결

- __SQLite 특수 명령어

- __표준 SQL 쿼리

- __중요한 데이터베이스 파일

- ____주소록 연락처

- ____주소록 이미지

- ____통화 기록

- ____SMS 메시지

- ____SMS 스포트라이트 캐시

- ____캘린더 이벤트

- ____이메일 데이터베이스

- ____노트

- ____사파리 북마크

- ____사파리 웹 캐시

- ____웹 애플리케이션 캐시

- ____웹킷 저장소

- ____사진 메타데이터

- ____통합된 GPS 캐시

- ____보이스메일

- 프로퍼티 목록

- __중요한 plist 파일

- ____HomeDomain plist 파일

- ____RootDomain plist 파일

- ____WirelessDomain plist 파일

- ____SystemPreferencesDomain plist 파일

- 기타 중요한 파일

- __쿠키

- __키보드 캐시

- __사진

- __배경화면

- __스냅샷

- __녹음

- __다운로드한 애플리케이션

- 삭제된 SQLite 레코드 복구

- 정리

- 6 iOS 포렌식 도구

- 엘콤소프트 iOS 포렌식 툴킷

- __EIFT의 기능

- __EIFT 사용법

- ____가이드 모드

- ____수동 모드

- __EIFT 지원 기기

- ____호환성 노트

- 옥시즌 포렌식 수트 2014

- __옥시즌 포렌식 수트의 기능

- __옥시즌 포렌식 수트 사용법

- __옥시즌 포렌식 수트 2014 지원 기기

- 셀레브라이트 UFED 피지컬 애널라이저

- __셀레브라이트 UFED 피지컬 애널라이저의 기능

- __셀레브라이트 UFED 피지컬 애널라이저 사용법

- __셀레브라이트 UFED 피지컬 애널라이저 지원 기기

- 파라벤 아이리커버리 스틱

- __파라벤 아이리커버리 스틱의 기능

- __파라벤 아이리커버리 스틱 사용법

- __파라벤 아이리커버리 스틱 지원 기기

- 오픈소스와 기타 무료 도구

- 정리

- 7 안드로이드의 이해

- 안드로이드 모델

- __리눅스 커널 계층

- __라이브러리

- __달빅 가상 머신

- __애플리케이션 프레임워크 계층

- __애플리케이션 계층

- __안드로이드 보안

- __안전한 커널

- __퍼미션 모델

- __애플리케이션 샌드박스

- __안전한 프로세스 간 통신

- __애플리케이션 서명

- 안드로이드 파일 계층

- 안드로이드 파일 시스템

- __안드로이드 기기의 파일 시스템 보기

- __EXT

- 정리

- 8 안드로이드 포렌식 셋업과 데이터 사전 추출 기법

- 포렌식 환경 구축

- __안드로이드 소프트웨어 개발 킷

- __안드로이드 SDK 설치

- __안드로이드 가상 기기

- __안드로이드 기기를 워크스테이션에 연결

- ____기기 케이블 확인

- ____기기 드라이버 설치

- __연결된 기기에 접근

- __안드로이드 디버그 브릿지

- __adb를 사용하여 기기에 접근

- ____연결된 기기 탐지

- ____로컬 adb 서버 종료

- ____adb 셸에 접속

- __안드로이드 기기 제어

- 화면 잠금 우회 기법

- __adb를 사용한 스크린 잠금 우회

- __gesture.key 파일 삭제

- __settings.db 파일 업데이트

- __수정된 복구 모드와 adb 연결 확인

- __새로운 복구 파티션 플래싱

- __스머지 공격

- __기본 지메일 계정 사용

- __다른 기법들

- 루트 권한 얻기

- __루팅의 의미

- __안드로이드 기기 루팅

- __루트 권한: adb 셸

- 정리

- 9 안드로이드 데이터 추출 기법

- 안드로이드 폰 이미징

- 데이터 추출 기법

- __수동 데이터 추출

- __안드로이드 기기 수집을 위해 루트 권한 사용

- __논리적 데이터 추출

- ____adb pull 명령어 사용

- ____루팅된 폰에서 /data 디렉토리 추출

- ____SQLite 브라우저 사용

- ____기기 정보 추출

- ____통화 기록 추출

- ____SMS/MMS 추출

- ____브라우저 히스토리 추출

- ____소셜 네트워킹과 IM 채팅 분석

- ____컨텐트 프로바이더 사용

- __물리적 데이터 추출

- ____JTAG

- ____칩 오프

- __메모리 카드 이미징

- 정리

- 10 안드로이드 데이터 복구 기법

- 데이터 복구

- __삭제된 파일 복구

- ____SD 카드에서 삭제된 데이터 복구

- ____내장 메모리에서 삭제된 데이터 복구

- ____SQLite 파일을 파싱하여 삭제된 파일 복구

- ____파일 카빙 기법을 사용한 복구

- 정리

- 11 안드로이드 앱 분석과 포렌식 도구 개요

- 안드로이드 앱 분석

- 안드로이드 앱 리버스 엔지니어링

- __안드로이드 기기에서 APK 파일 추출

- __안드로이드 앱을 리버스 엔지니어링하는 과정

- 포렌식 도구 개요

- __AFLogical 도구

- __AFLogical 오픈소스 에디션

- __AFLogical LE

- 셀레브라이트: UFED

- __물리적 추출

- MOBILedit

- Autopsy

- __Autopsy에서 안드로이드 분석

- 정리

- 12 윈도우 폰 포렌식

- 윈도우 폰 OS

- __보안 모델

- __윈도우 챔버

- __기능 기반 모델

- __앱 샌드박싱

- 윈도우 폰 파일 시스템

- 데이터 수집

- __ChevronWP7을 사용하여 사이드로드

- __데이터 추출

- ____SMS 추출

- ____이메일 추출

- ____애플리케이션 데이터 추출

- 정리

- 13 블랙베리 포렌식

- 블랙베리 OS

- __보안 기능

- 데이터 수집

- __표준 수집 방법

- __블랙베리 백업 생성

- 블랙베리 분석

- __블랙베리 포렌식 이미지 분석

- __암호화된 블랙베리 백업 파일

- __블랙베리 분석을 위한 포렌식 도구

- 정리

도서 오류 신고

정오표

정오표

2015-09-21

p55 그림 수정

p63 그림 수정