책 소개

이 책에서는 와이어샤크를 이용해 패킷을 캡처하고 분석하는 방법을 익힘으로써 실제 네트워크 환경에서 발생할 수 있는 다양한 시나리오에 대한 문제를 분석하고 해결하는 방법을 배울 수 있다. 네트워크에서 오가는 패킷을 잡아내어 분석해냄으로써, 해킹을 탐지하고 미연에 방지하는 등 네트워크에서 벌어지는 다양한 상황을 모니터링할 수 있다.

[ 책 소개 ]

와이어샤크를 설치해서 유선 네트워크와 무선 네트워크에서 패킷을 캡처하는 것은 그리 어렵지 않다. 그러나 캡처한 패킷은 어떻게 해석할 것인가? 그리고 캡처된 패킷을 분석하는 것이 네트워크에서 벌어지고 있는 상황을 더욱 잘 이해하는 데 어떤 도움이 될까?

Ethereal 프로젝트에서 유래한 와이어샤크는 세계에서 가장 유명한 네트워크 스니핑 프로그램이다. 와이어샤크에 대한 여러 문서가 있으나 실제 네트워크에서 사용하는 방법을 설명해 체계화된 정보를 담은 문서는 아직까지 없었다.

[ 이 책에서 다루는 내용 ]

● 연결이 끊어지거나, 속도가 느려지거나, 악의적인 프로그램에 감염된 상황과 같이 일반적인 네트워크 문제를 해결하기 위한 패킷 분석 사용법

● 캡처와 디스플레이 필터를 원하는 형태로 만드는 방법

● 실제 네트워크 통신과 친숙해지기

● 네트워크상의 데이터 흐름을 시각적으로 보기 위한 그래픽 트래픽 패턴

● 복잡한 패킷을 분석하고 이해하기 위한 발전된 와이어샤크 기능

● 일반 사용자에게 기술적인 네트워크 정보를 잘 설명하기 위한 통계와 보고서 작성

[ 이 책의 대상 ]

네트워크 중심적인 컴퓨터 환경에서는 패킷 수준에서 네트워크 통신을 더 잘 파악해둬야 한다. 이 책은 네트워크 기술자나 관리자, 네트워크의 다양한 문제를 해결해야 하는 엔지니어에게 아주 유용하다.

[ 이 책의 구성 ]

패킷 분석에 대해 배우고 싶다면 처음 7개의 장에 있는 개념들에 대해 완벽히 이해해야 한다. 나머지 반은 순수하게 개념적인 것이다. 실제 네트워크를 관리하면서 이와 같은 문제와 정확하게 동일한 문제가 발생하지 않을 수도 있으나 후반부에 있는 실제 시나리오에 있는 개념과 실습을 습득함으로써 일반적인 문제들에 대한 분석과 해결, 그리고 앞으로 발생할 문제들을 해결하는 데 많은 도움이 될 것이다.

1장: 패킷 분석과 네트워크 기초

패킷 분석은 무엇인가? 어떻게 동작하는가? 어떻게 이용할 것인가? 이 장은 네트워크 통신과 패킷 분석에 대해 가장 기본적인 것을 다룬다.

2장: 네트워크와 친해지기

이 장은 네트워크상에서 패킷 스니퍼를 사용하기 위한 다양한 기술에 대해 설명한다.

3장: 와이어샤크의 소개

이 장에서는 와이어샤크에 대해 살펴본다. 어디서 구할 수 있고 어떻게 사용하는지 또한 이것을 이용해서 무엇을 할 수 있는지, 어떤 좋은 점이 있는지 전반적으로 알아볼 것이다.

4장: 캡처된 패킷의 활용

와이어샤크를 설치하고 실행하면 다양한 패킷이 캡처된다. 이 장에서는 와이어샤크를 이용해서 캡처된 패킷을 어떻게 활용할 것인지 배울 것이다.

5장: 와이어샤크의 고급 기능

이 장에서는 와이어샤크의 고급 기능에 대해서 알아본다. 와이어샤크를 실행하면 기본적으로 나타나지 않는 다양한 기능이 존재하는데, 이러한 기능에 대해서 설명한다.

6장: 일반적인 프로토콜

이 장은 패킷 수준에서 볼 수 있는 가장 일반적인 네트워크 통신 프로토콜에 대해 설명한다. 일반적인 프로토콜이 잘못 사용될 수 있는 방법을 배움으로써 각 프로토콜이 처음에 어떻게 동작하는지를 이해할 수 있다.

7장: 실전 네트워크상의 시나리오

이 장에서는 실제 네트워크 시나리오에 대해 소개한다. 각 시나리오는 문제가 어디서 발생하는지와 문제를 분석하는 방법, 해결 방법을 제공해 쉽게 따라 할 수 있게 설명했다. 각 시나리오를 따라 하기 위해서는 많은 컴퓨터가 필요하지 않으며 또한 충분히 분석할 수 있을 정도의 내용을 담았다.

8장: 느린 네트워크와의 투쟁

네트워크 기술자가 겪는 가장 일반적인 문제는 네트워크가 느려지는 것이다. 이 장은 이런 경우의 문제에 대해 다뤘다.

9장: 보안에 관련된 분석

네트워크 관리자에게 네트워크 보안은 가장 큰 문제이다. 이 장에서는 패킷 분석 기술을 이용해 보안과 관련된 문제를 해결하는 방법을 자세하게 보여준다.

10장: 무선 랜 스니핑

이 책에서 실전에 대한 마지막 장으로 무선 패킷 분석을 다룬다. 이 장은 유선 네트워크와 무선 네트워크 분석의 차이점과 지금까지 배운 것에 대해 보충하는 케이스 시나리오를 포함한다.

11장: 추가로 읽을 것

이 책의 마지막 장은 지금까지 배운 것을 정리하고 앞으로 패킷 분석 기술을 지속적으로 배우는 데 도움을 주는 유용한 도구와 웹 사이트들에 대해서 소개한다.

[ 캡처 파일 다운로드 ]

http://www.nostarch.com/download/ppa-capture-files.zip

[ 책 소개 ]

와이어샤크를 설치해서 유선 네트워크와 무선 네트워크에서 패킷을 캡처하는 것은 그리 어렵지 않다. 그러나 캡처한 패킷은 어떻게 해석할 것인가? 그리고 캡처된 패킷을 분석하는 것이 네트워크에서 벌어지고 있는 상황을 더욱 잘 이해하는 데 어떤 도움이 될까?

Ethereal 프로젝트에서 유래한 와이어샤크는 세계에서 가장 유명한 네트워크 스니핑 프로그램이다. 와이어샤크에 대한 여러 문서가 있으나 실제 네트워크에서 사용하는 방법을 설명해 체계화된 정보를 담은 문서는 아직까지 없었다.

[ 이 책에서 다루는 내용 ]

● 연결이 끊어지거나, 속도가 느려지거나, 악의적인 프로그램에 감염된 상황과 같이 일반적인 네트워크 문제를 해결하기 위한 패킷 분석 사용법

● 캡처와 디스플레이 필터를 원하는 형태로 만드는 방법

● 실제 네트워크 통신과 친숙해지기

● 네트워크상의 데이터 흐름을 시각적으로 보기 위한 그래픽 트래픽 패턴

● 복잡한 패킷을 분석하고 이해하기 위한 발전된 와이어샤크 기능

● 일반 사용자에게 기술적인 네트워크 정보를 잘 설명하기 위한 통계와 보고서 작성

[ 이 책의 대상 ]

네트워크 중심적인 컴퓨터 환경에서는 패킷 수준에서 네트워크 통신을 더 잘 파악해둬야 한다. 이 책은 네트워크 기술자나 관리자, 네트워크의 다양한 문제를 해결해야 하는 엔지니어에게 아주 유용하다.

[ 이 책의 구성 ]

패킷 분석에 대해 배우고 싶다면 처음 7개의 장에 있는 개념들에 대해 완벽히 이해해야 한다. 나머지 반은 순수하게 개념적인 것이다. 실제 네트워크를 관리하면서 이와 같은 문제와 정확하게 동일한 문제가 발생하지 않을 수도 있으나 후반부에 있는 실제 시나리오에 있는 개념과 실습을 습득함으로써 일반적인 문제들에 대한 분석과 해결, 그리고 앞으로 발생할 문제들을 해결하는 데 많은 도움이 될 것이다.

1장: 패킷 분석과 네트워크 기초

패킷 분석은 무엇인가? 어떻게 동작하는가? 어떻게 이용할 것인가? 이 장은 네트워크 통신과 패킷 분석에 대해 가장 기본적인 것을 다룬다.

2장: 네트워크와 친해지기

이 장은 네트워크상에서 패킷 스니퍼를 사용하기 위한 다양한 기술에 대해 설명한다.

3장: 와이어샤크의 소개

이 장에서는 와이어샤크에 대해 살펴본다. 어디서 구할 수 있고 어떻게 사용하는지 또한 이것을 이용해서 무엇을 할 수 있는지, 어떤 좋은 점이 있는지 전반적으로 알아볼 것이다.

4장: 캡처된 패킷의 활용

와이어샤크를 설치하고 실행하면 다양한 패킷이 캡처된다. 이 장에서는 와이어샤크를 이용해서 캡처된 패킷을 어떻게 활용할 것인지 배울 것이다.

5장: 와이어샤크의 고급 기능

이 장에서는 와이어샤크의 고급 기능에 대해서 알아본다. 와이어샤크를 실행하면 기본적으로 나타나지 않는 다양한 기능이 존재하는데, 이러한 기능에 대해서 설명한다.

6장: 일반적인 프로토콜

이 장은 패킷 수준에서 볼 수 있는 가장 일반적인 네트워크 통신 프로토콜에 대해 설명한다. 일반적인 프로토콜이 잘못 사용될 수 있는 방법을 배움으로써 각 프로토콜이 처음에 어떻게 동작하는지를 이해할 수 있다.

7장: 실전 네트워크상의 시나리오

이 장에서는 실제 네트워크 시나리오에 대해 소개한다. 각 시나리오는 문제가 어디서 발생하는지와 문제를 분석하는 방법, 해결 방법을 제공해 쉽게 따라 할 수 있게 설명했다. 각 시나리오를 따라 하기 위해서는 많은 컴퓨터가 필요하지 않으며 또한 충분히 분석할 수 있을 정도의 내용을 담았다.

8장: 느린 네트워크와의 투쟁

네트워크 기술자가 겪는 가장 일반적인 문제는 네트워크가 느려지는 것이다. 이 장은 이런 경우의 문제에 대해 다뤘다.

9장: 보안에 관련된 분석

네트워크 관리자에게 네트워크 보안은 가장 큰 문제이다. 이 장에서는 패킷 분석 기술을 이용해 보안과 관련된 문제를 해결하는 방법을 자세하게 보여준다.

10장: 무선 랜 스니핑

이 책에서 실전에 대한 마지막 장으로 무선 패킷 분석을 다룬다. 이 장은 유선 네트워크와 무선 네트워크 분석의 차이점과 지금까지 배운 것에 대해 보충하는 케이스 시나리오를 포함한다.

11장: 추가로 읽을 것

이 책의 마지막 장은 지금까지 배운 것을 정리하고 앞으로 패킷 분석 기술을 지속적으로 배우는 데 도움을 주는 유용한 도구와 웹 사이트들에 대해서 소개한다.

[ 캡처 파일 다운로드 ]

http://www.nostarch.com/download/ppa-capture-files.zip

목차

목차

- 1장 패킷 분석과 네트워크 기초 / 27

- 패킷 분석이란 / 28

- 패킷 스니퍼 평가 / 29

- 지원되는 프로토콜 / 29

- 친 사용자 환경 / 29

- 비용 / 29

- 프로그램 지원 / 30

- 운영체제 지원 / 30

- 패킷 스니퍼의 동작 방식 / 30

- 수집 / 30

- 변환 / 31

- 분석 / 31

- 컴퓨터의 통신 방식 / 31

- 네트워크 프로토콜 / 31

- 7계층 OSI 모델 / 33

- 프로토콜 상호 작용 / 36

- 데이터 캡슐화 / 37

- 프로토콜 데이터 유닛 / 37

- 네트워크 하드웨어 / 38

- 트래픽 분류 / 43

- 2장 네트워크와 친해지기 / 47

- 무차별 모드 / 49

- 허브상에서의 스니핑 / 49

- 스위치 환경에서의 스니핑 / 51

- 포트 미러링 / 52

- 허빙 아웃 / 54

- ARP Cache Poisoning / 55

- Cain & Abel의 사용 / 56

- 라우터 환경에서의 스니핑 / 60

- 네트워크 지도 / 61

- 3장 와이어샤크의 소개 / 63

- 와이어샤크의 배경 / 64

- 와이어샤크의 장점 / 64

- 지원되는 프로토콜 / 64

- 친 사용자 환경 / 65

- 비용 / 65

- 프로그램 지원 / 65

- 운영체제 지원 / 66

- 와이어샤크의 설치 / 66

- 시스템 요구 사항 / 66

- 윈도우 시스템에 설치 / 67

- 리눅스 시스템에 설치 / 68

- 와이어샤크의 기초 / 69

- 패킷의 첫 번째 캡처 / 69

- 메인 창 / 71

- 추가 옵션 대화상자 / 73

- 패킷 컬러 코딩 / 74

- 4장 캡처된 패킷의 활용 / 79

- 패킷의 검색과 표시 / 80

- 패킷의 검색 / 80

- 패킷의 표시 / 81

- 캡처된 패킷의 저장과 내보내기 / 82

- 캡처된 패킷을 파일로 저장 / 82

- 캡처된 패킷 데이터를 내보내기 / 83

- 캡처된 패킷의 병합 / 83

- 패킷의 출력 / 84

- 시간 표시 형식과 참조 / 85

- 시간 표시 형식 / 85

- 패킷 시간 참조 / 86

- 캡처 필터와 디스플레이 필터 / 87

- 캡처 필터 / 87

- 디스플레이 필터 / 89

- 필터 표현식 대화상자(쉬운 방법) / 90

- 필터 표현식 문법 구조(어려운 방법) / 91

- 필터의 저장 / 93

- 패킷의 검색과 표시 / 80

- 5장 와이어샤크의 고급 기능 / 95

- 이름 변환 / 96

- 와이어샤크에 있는 이름 변환 도구의 종류 / 96

- 이름 변환 활성화 / 97

- 이름 변환에 대한 잠재적인 결점 / 97

- 프로토콜 정밀 분석 / 98

- TCP 스트림의 흐름 / 100

- 프로토콜 계층 통계 창 / 102

- 엔드 포인트 보기 / 103

- 대화 / 104

- IO 그래픽 창 / 105

- 이름 변환 / 96

- 6장 일반적인 프로토콜 / 107

- 주소 변환 프로토콜 / 108

- 동적 호스트 구성 프로토콜 / 109

- TCP/IP와 HTTP / 111

- TCP/IP / 111

- 세션의 성립 / 112

- 데이터 흐름의 시작 / 114

- HTTP 요청과 전송 / 114

- 세션의 종료 / 115

- 도메인 이름 시스템 / 117

- 파일 전송 프로토콜 / 118

- CWD 명령어 / 119

- SIZE 명령어 / 120

- RETR 명령어 / 120

- 텔넷 프로토콜 / 121

- MSN 메신저 서비스 / 122

- 인터넷 제어 메시지 프로토콜 / 125

- 마지막 고찰 / 126

- 7장 실전 네트워크상의 시나리오 / 127

- TCP 연결 두절 / 128

- 도달할 수 없는 목적지와 ICMP 코드 / 130

- 도달할 수 없는 목적지 / 130

- 도달할 수 없는 포트 / 131

- 분할된 패킷들 / 132

- 패킷의 분할 여부 판단 / 133

- 순서의 유지 / 134

- 연결 안 됨 / 135

- 알고 있는 것 / 136

- 유선으로 접근 / 136

- 분석 / 136

- 요약 / 138

- 인터넷 익스플로러 안의 유령 / 139

- 알고 있는 것 / 139

- 유선으로 접근 / 139

- 분석 / 140

- 요약 / 141

- 인바운드 FTP / 141

- 알고 있는 것 / 141

- 유선으로 접근 / 142

- 분석 / 142

- 요약 / 143

- 내 잘못이 아냐! / 144

- 알고 있는 것 / 144

- 유선으로 접근 / 144

- 분석 / 144

- 요약 / 146

- 악의적인 프로그램 / 146

- 알고 있는 것 / 146

- 유선으로 접속 / 147

- 분석 / 147

- 요약 / 153

- 마지막 고찰 / 153

- 8장 느린 네트워크와의 투쟁 / 155

- 느린 다운로드 속도의 분석 / 156

- 느린 경로 / 160

- 알고 있는 것 / 161

- 유선으로 접근 / 161

- 분석 / 162

- 요약 / 164

- 더블 비전 / 164

- 알고 있는 것 / 165

- 유선으로 접근 / 165

- 분석 / 165

- 요약 / 167

- 플래시를 보내는 서버 / 168

- 알고 있는 것 / 168

- 유선으로 접근 / 168

- 분석 / 168

- 요약 / 170

- 심하게 느리군! / 170

- 알고 있는 것 / 171

- 유선으로 접근 / 171

- 분석 / 171

- 요약 / 174

- Email Server에게 간 POP / 174

- 알고 있는 것 / 174

- 유선으로 접근 / 175

- 분석 / 175

- 요약 / 176

- Gnu에 의한 문제 / 177

- 알고 있는 것 / 177

- 유선으로 접근 / 177

- 분석 / 177

- 요약 / 181

- 마지막 고찰 / 181

- 9장 보안과 관련된 분석 / 183

- OS 핑거프린팅 / 184

- 간단한 포트 스캔 / 185

- 과부하된 프린터 / 186

- 알고 있는 것 / 186

- 유선으로 접근 / 186

- 분석 / 186

- 요약 / 187

- FTP 공격 / 188

- 알고 있는 것 / 188

- 유선으로 접근 / 188

- 분석 / 188

- 요약 / 190

- 블래스터 웜 / 191

- 알고 있는 것 / 191

- 유선으로 접근 / 191

- 분석 / 191

- 요약 / 193

- 비밀스러운 정보 / 193

- 알고 있는 것 / 193

- 유선으로 접근 / 194

- 분석 / 194

- 요약 / 195

- 해커의 관점 / 195

- 알고 있는 것 / 196

- 유선으로 접근 / 196

- 분석 / 196

- 요약 / 198

- 10장 무선 랜 스니핑 / 199

- 한 번에 한 채널 스니핑 / 200

- 무선 신호 인터페이스 / 201

- 무선 카드의 다양한 모드 / 201

- 윈도우에서의 무선 스니핑 / 203

- AirPcap 설정 / 203

- AirPcap을 이용한 트래픽 캡처 / 205

- 리눅스에서의 무선 스니핑 / 207

- 802.11 패킷에 추가된 부분 / 209

- 802.11 Flags / 210

- Beacon Frame / 211

- 무선 패킷 분석에서 볼 수 있는 추가 칼럼 / 212

- 구체적인 무선 필터 / 213

- 특정한 BSS Id에 대한 트래픽의 필터링 / 214

- 특정한 무선 패킷 타입에 대한 필터링 / 214

- 특정 데이터 타입에 대한 필터링 / 214

- 잘못된 연결 시도 / 216

- 알고 있는 것 / 216

- 무선으로 접근 / 217

- 분석 / 217

- 요약 / 219

- 마지막 고찰 / 220

- 11장 참고 자료 / 221

관련 블로그 글

『와이어샤크를 활용한 실전 패킷 분석』출간!

책 한 권을 출간하는 과정에서 편집부터 디자인, 제작에 이르기까지 긴 시간동안 간담이 서늘해지거나 철렁 가슴이 내려앉는 일은 한두 번이아닙니다. 뭔가 문제가 생기지 않을까 늘 마음을 졸여야 하거든요. 어떤 제품 완성을 위한 제작 과정이란 게 모두 그러하겠지만, 특히책의 제작과정이 끝나고 나서 책을 받아 들면 선뜻 책을 펼치기가 두려울 만큼 책은 편집부터 필름 교정, 인쇄,제본 등 여러 과정에서 집중을 요해야 합니다. 이번 책에서도 사실 원고에서도 책을 후루룩 넘기다가 이페이지를 발견했습니다.

각 절마다 나오는 "유선으로 접근"이라는 항목이 10장. 무선 랜 스니핑이라는 챕터에서는 "무선으로 접근"이라는 항목으로 바뀌어 설명됩니다. 원서에서 저자도 강조하기 위해 저런 식으로 표기를 했었더랬지요. 휴우. 별것 아니었군요~. 이럴 때는 잠시 이성도 마비되어 원고에서 봤던 것도 잊어버리게 된다는;; 그러니 이 부분 읽으시는 독자분께서 혹여 오탈자 신고 하는 일은 없으시기 바랍니다. ^^;

그러고보니 모두들 귀에 뭔가를 하나씩 끼고 계시네요. 호랭이님 블로그에서도 소개한 블루투스 헤드셋이라고 합니다. 여기서 컨셉이 다른 사진 한 장 보여드릴게요.

어제도 그랬고, 주초에는 좋은 베타리더 분들도 만나고... 책을 펴내는 일을 하면서 이렇게 좋은 분들 많이 만나는 건 저희들에게도 큰 힘이 됩니다. 앞으로도 에이콘 책 열심히 만들어갈 저희들에게 모두 팍팍! 기를 실어주고 힘을 불어넣어 주시는 거니까요. 늘 감사합니다.

모두 모두 행복한 주말 보내시기 바랍니다. :D

크리에이티브 커먼즈 라이센스 이 저작물은 크리에이티브 커먼즈 코리아 저작자표시 2.0 대한민국 라이센스에 따라 이용하실 수 있습니다.

『와이어샤크를 활용한 실전 패킷 분석』출간 안내

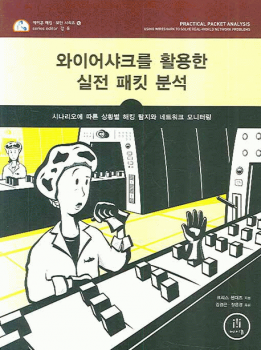

『와이어샤크를 활용한 실전 패킷 분석』

시나리오에 따른 상황별 해킹 탐지와 네트워크 모니터링

크리스 샌더스 지음 | 김경곤 장은경 옮김 | 240쪽 | 25,000원 | 12월 14일 출간예정

시나리오에 따른 상황별 해킹 탐지와 네트워크 모니터링

크리스 샌더스 지음 | 김경곤 장은경 옮김 | 240쪽 | 25,000원 | 12월 14일 출간예정

이 책에서는 와이어샤크를 이용해 패킷을 캡처하고 분석하는 방법을 익힘으로써 실제 네트워크 환경에서 발생할 수 있는 다양한 시나리오에 대한 문제를 분석하고 해결하는 방법을 배울 수 있다. 네트워크에서 오가는 패킷을 잡아내어 분석해냄으로써, 해킹을 탐지하고 미연에 방지하는 등 네트워크에서 벌어지는 다양한 상황을 모니터링할 수 있다.

에이콘 해킹 보안 시리즈 16번째 책인 『와이어샤크를 활용한 실전 패킷 분석』이 출간됩니다.

● 연결이 끊어지거나, 속도가 느려지거나, 악의적인 프로그램에 감염된 상황과 같이 일반적인 네트워크 문제를 해결하기 위한 패킷 분석 사용법

● 캡처와 디스플레이 필터를 원하는 형태로 만드는 방법

● 실제 네트워크 통신과 친숙해지기

● 네트워크상의 데이터 흐름을 시각적으로 보기 위한 그래픽 트래픽 패턴

● 복잡한 패킷을 분석하고 이해하기 위한 발전된 와이어샤크 기능

● 일반 사용자에게 기술적인 네트워크 정보를 잘 설명하기 위한 통계와 보고서 작성

이더리얼(Ethereal) 프로젝트에서 유래한 와이어샤크는 세계에서 가장 유명한 네트워크 스니핑 프로그램입니다. 와이어샤크에 대한 여러 문서가 있으나 실제 네트워크에서 사용하는 방법을 설명해 체계화된 정보를 담은 문서는 아직까지 없었다고 합니다.

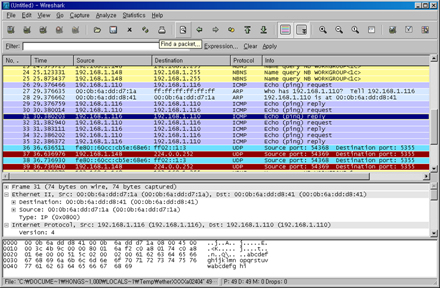

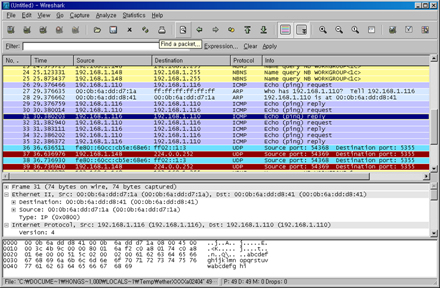

물론 패킷을 분석해주는 tcpdump가 텍스트 기반인 데 반해, 와이어샤크는 화려한 비주얼을 제공한다는 점이 가장 큰 장점이라고 할 수 있습니다. 와이어샤크가 지원하는 GUI 기능덕분에 데이터를 계층별로 분리해 볼 수도 있고, 중요 데이터는 특히 강조해서 보여줌으로써 좀더 많은 정보를 제공받을 수 있습니다. 와이어샤크를 통해 패킷이 오고 가는 상황을 눈으로 직접 확인할 수 있다는 점은 매우 흥미롭습니다.

와이어샤크를 배워두면 좋은 점을 간단히 정리해봤습니다.

1. 실제 네트워크에서 돌아 다니는 다양한 패킷을 분석해볼 수 있다.

2. 자신이 작성한 프로그램에 의해 어떤 패킷들이 네트워크를 통해 전달되는지 볼 수 있다.

3. 네트워크 프로그램에 대한 좀더 심도 있는 디버깅이 가능해진다. 예를 들면 접속이 안 되는 경우, 그 원인에 대한 좀더 상세한 정보를 알 수 있게 된다.

4. RFC와 같은 문서로만 설명되어 있던 표준들이 실제 어떻게 운영되는지 볼 수 있다.

5. 처음으로 와이어샤크를 실행하여 패킷을 덤프(capture)했을 때의 느낌은...

보안 분야에 종사하는 개발자는 물론이고, 관심있는 프로토콜을 심도있게 분석할 수 있다는 점에서 네트워크를 공부하는 학생이나 네트워크를 모니터링하고 진단해 업무에 활용해야 할 개발자들에게 매우 유용한 책이 될 것입니다.

지금 교보문고, YES24, 강컴, 알라딘, 인터파크에서 예약 주문을 받고있습니다.

마지막으로, 바쁘신 중에 번역하느라 고생하신 김경곤님과 장은경님께 감사드립니다.

(와이어샤크 이미지도 직접 캡처해주시고 문외한 편집자에게 정말 이해하기 쉽게 설명해주셔서, 이 글 쓰는 데 많은 도움 주신 강호관님께 감사드립니다. :D)

● 연결이 끊어지거나, 속도가 느려지거나, 악의적인 프로그램에 감염된 상황과 같이 일반적인 네트워크 문제를 해결하기 위한 패킷 분석 사용법

● 캡처와 디스플레이 필터를 원하는 형태로 만드는 방법

● 실제 네트워크 통신과 친숙해지기

● 네트워크상의 데이터 흐름을 시각적으로 보기 위한 그래픽 트래픽 패턴

● 복잡한 패킷을 분석하고 이해하기 위한 발전된 와이어샤크 기능

● 일반 사용자에게 기술적인 네트워크 정보를 잘 설명하기 위한 통계와 보고서 작성

이더리얼(Ethereal) 프로젝트에서 유래한 와이어샤크는 세계에서 가장 유명한 네트워크 스니핑 프로그램입니다. 와이어샤크에 대한 여러 문서가 있으나 실제 네트워크에서 사용하는 방법을 설명해 체계화된 정보를 담은 문서는 아직까지 없었다고 합니다.

물론 패킷을 분석해주는 tcpdump가 텍스트 기반인 데 반해, 와이어샤크는 화려한 비주얼을 제공한다는 점이 가장 큰 장점이라고 할 수 있습니다. 와이어샤크가 지원하는 GUI 기능덕분에 데이터를 계층별로 분리해 볼 수도 있고, 중요 데이터는 특히 강조해서 보여줌으로써 좀더 많은 정보를 제공받을 수 있습니다. 와이어샤크를 통해 패킷이 오고 가는 상황을 눈으로 직접 확인할 수 있다는 점은 매우 흥미롭습니다.

와이어샤크를 배워두면 좋은 점을 간단히 정리해봤습니다.

1. 실제 네트워크에서 돌아 다니는 다양한 패킷을 분석해볼 수 있다.

2. 자신이 작성한 프로그램에 의해 어떤 패킷들이 네트워크를 통해 전달되는지 볼 수 있다.

3. 네트워크 프로그램에 대한 좀더 심도 있는 디버깅이 가능해진다. 예를 들면 접속이 안 되는 경우, 그 원인에 대한 좀더 상세한 정보를 알 수 있게 된다.

4. RFC와 같은 문서로만 설명되어 있던 표준들이 실제 어떻게 운영되는지 볼 수 있다.

5. 처음으로 와이어샤크를 실행하여 패킷을 덤프(capture)했을 때의 느낌은...

- 버튼만 눌러서 사용하던 전자제품을 뜯어 그 내부의 기판을 봤을 때와 비슷한 느낌이 든다. 게다가 그 기판에 LED 불빛들이 깜빡이고 있다면 더욱더.

- 현미경으로 양파 껍질을 살펴보았을 때의 느낌. 즉, 보통은 눈에 보이지 않던 세상을 보게 되는 느낌과 비슷하다.

- 홈쇼핑이나 생활정보 프로그램에서 보여주는 확대경이나 내시경으로 찍은 화면을 봤을 때의 느낌도 다소 비슷하다.

- 현미경으로 양파 껍질을 살펴보았을 때의 느낌. 즉, 보통은 눈에 보이지 않던 세상을 보게 되는 느낌과 비슷하다.

- 홈쇼핑이나 생활정보 프로그램에서 보여주는 확대경이나 내시경으로 찍은 화면을 봤을 때의 느낌도 다소 비슷하다.

보안 분야에 종사하는 개발자는 물론이고, 관심있는 프로토콜을 심도있게 분석할 수 있다는 점에서 네트워크를 공부하는 학생이나 네트워크를 모니터링하고 진단해 업무에 활용해야 할 개발자들에게 매우 유용한 책이 될 것입니다.

지금 교보문고, YES24, 강컴, 알라딘, 인터파크에서 예약 주문을 받고있습니다.

마지막으로, 바쁘신 중에 번역하느라 고생하신 김경곤님과 장은경님께 감사드립니다.

(와이어샤크 이미지도 직접 캡처해주시고 문외한 편집자에게 정말 이해하기 쉽게 설명해주셔서, 이 글 쓰는 데 많은 도움 주신 강호관님께 감사드립니다. :D)

크리에이티브 커먼즈 라이센스 이 저작물은 크리에이티브 커먼즈 코리아 저작자표시 2.0 대한민국 라이센스에 따라 이용하실 수 있습니다.

도서 오류 신고

정오표

정오표

1쇄 오류/오탈자

[ p71 마지막 문단 1행 ]

패킷 바이트(Packet Detail) 영역에서 → 패킷 디테일(Packet Detail) 영역에서

[ p89 그림 4-9 캡션 ]

표시 필터를 입력 → 디스플레이 필터를 입력

[ p119 그림 6-17 캡션 ]

PWD → CWD

[ p193 '비밀스러운 정보' 절 ]

acovertinfo.pcap → covertinfo.pcap

[ p222 'Superscan4' 절 5행 ]

wwww → www

2015.1.14 수정사항

[p.240 : 아래에서 4행]

전송돼한다 -> 전송되어야한다